Dans cet article nous allons voir comment configurer vRealize Automation avec l’Active Directory, pour par la suite pouvoir exploiter l’authentification centralisée basée sur les groupes.

PRÉREQUIS

- Avoir installé vRealize Automation

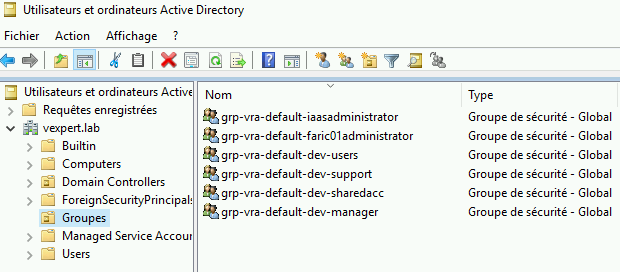

1 – Création des groupes nécessaires

Lors d’un déploiement de vRA, il est nécessaire d’avoir un annuaire d’authentification centralisée qui facilitera énormément la gestion des différents droits pour les utilisateurs de la solution et des différents tenants qui composent vRealize Automation.

Les différents droits seront basés principalement sur des groupes, par la suite à vous de choisir lesquels de vos utilisateurs auront accès à telle ou telle fonctionnalité et avec quels droits.

Dans les prochains articles nous allons commencer à mettre en place les différents endpoint, fabric group, réservation et business group, tout cela dans le tenant par défaut (vsphere.local).

Dans mon exemple, je vais créer un business group (groupe de travail) développeurs, qui utilisera la première fabric que je créerai, le tout dans le tenant par défaut.

Le business group Dev contiendra plusieurs types de personnes, les managers du groupe, les équipes supports, les utilisateurs finaux (users) qui feront les demandes et un autres type bien particulier celui des utilisateurs qui auront droit de voir les déploiements des autres utilisateurs du même business group (sharedacc).

Ce qui nous donne les groupes ci-dessous:

- grp-vra-default-fabric01administrator : Contiendra tous les utilisateurs autorisés à administrer la fabric01 du tenant default.

- grp-vra-default-iaasadministrator : Contiendra tous les utilisateurs autorisés à administrer toute l’infrastructure du tenant default.

- grp-vra-default-dev-manager : Contiendra tous les managers du business groupes Dev du tenant default.

- grp-vra-default-dev-sharedacc : Contiendra tous les utilisateurs autorisés à voir les déploiements des autres utilisateurs du business groupes Dev du tenant default.

- grp-vra-default-dev-support : Contiendra tout les utilisateurs qui feront du support aux utilisateurs du business groupes Dev du tenant default.

- grp-vra-default-dev-users : Contiendra tous les utilisateurs finaux du business groupes Dev du tenant default.

2 – Configuration de vRealize Automation

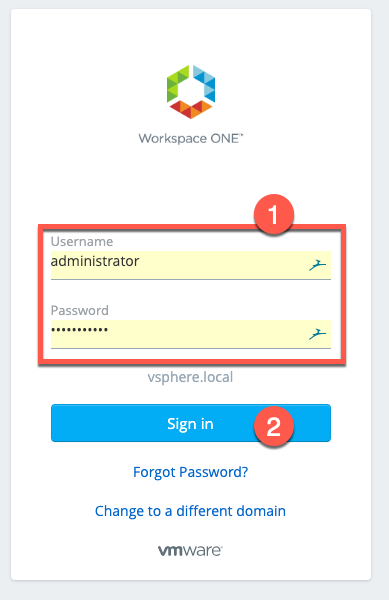

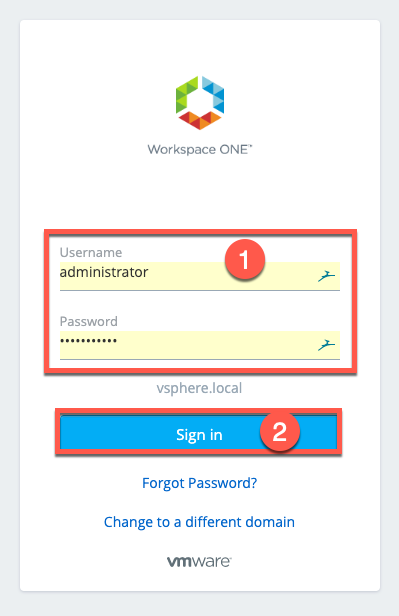

Dans un premier temps, connectez-vous sur le tenant par défaut (https://vra-app01.vexpert.lab/vcac/) avec le compte administrator

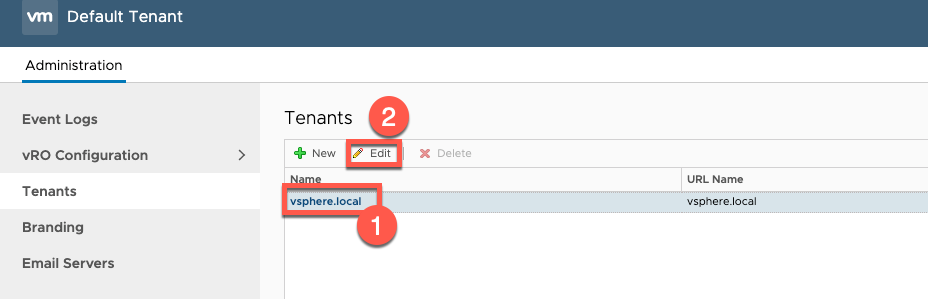

Une fois connecté, allez dans Tenants -> vsphere.local ensuite cliquer sur Edit.

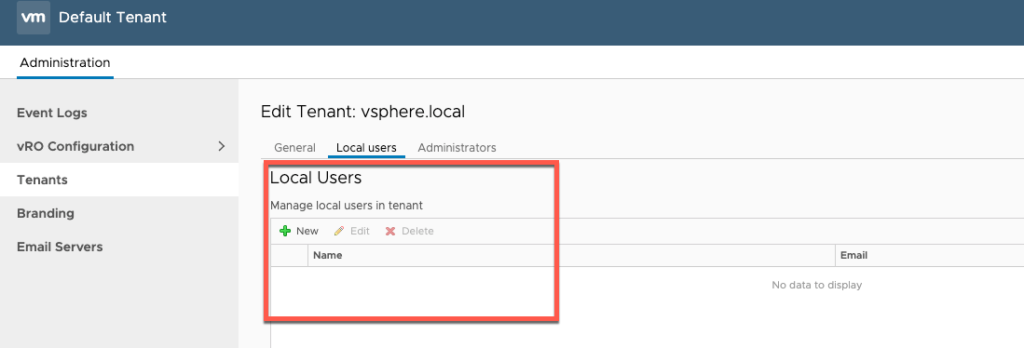

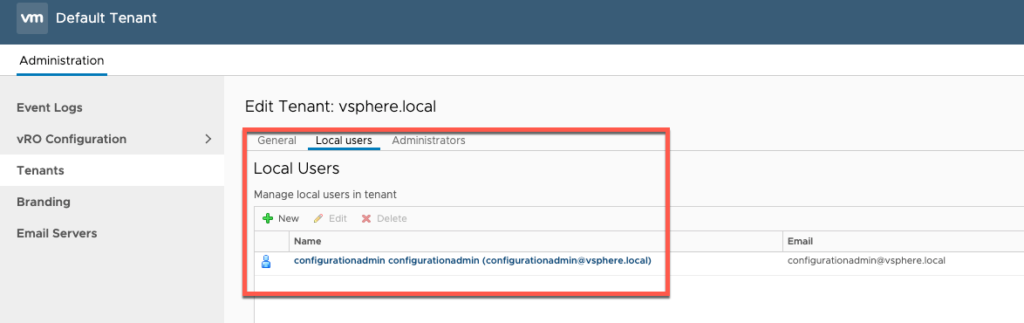

Dans l’onglet Local users, si vous n’avez aucun utilisateur c’est parce que vous avez déployé vRA sans le contenu initial. Dans ce cas, aller à l’étape suivante pour créer l’utilisateur.

Si vous avez déployé vRA avec le contenu initial, l’utilisateur configurationadmin est normalement présent. Si ce n’est pas le cas, vous devez le créer comme dans l’image ci-dessous.

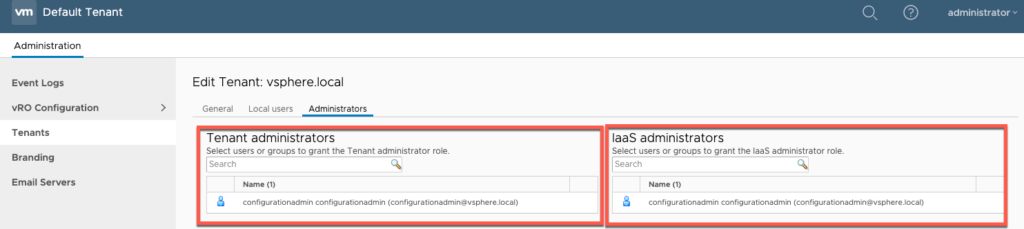

Une fois que l’utilisateur est créé, vérifiez qu’il est bien présent en tant que Tenant administrator & IaaS administrator, si ce n’est pas le cas, rajoutez-le.

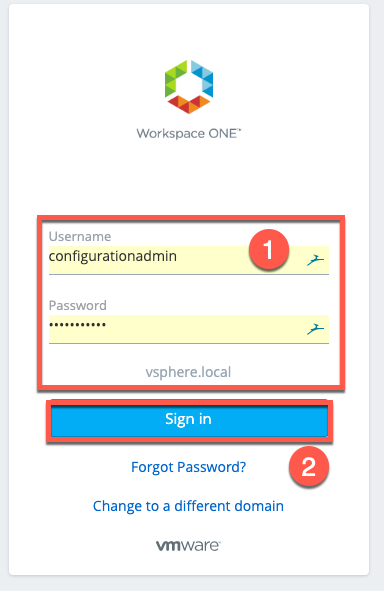

Une fois terminé, déconnecter-vous et reconnectez-vous avec l’utilisateur configurationadmin

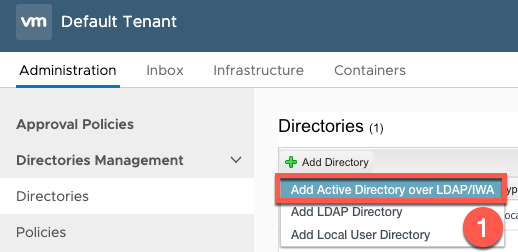

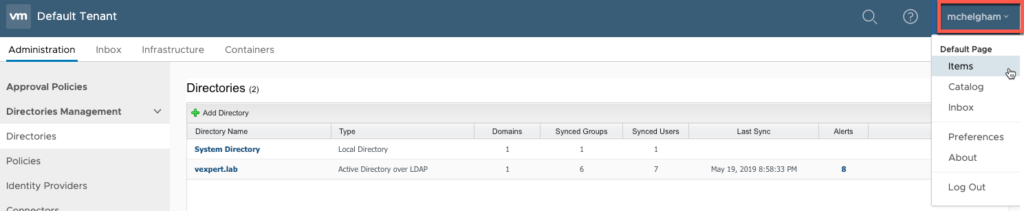

Une fois connecté, allez dans Administration -> Directories Management -> Directories. Cliquez sur Add Directory ensuite sur Add Active Direcotry over LDAP/IWA

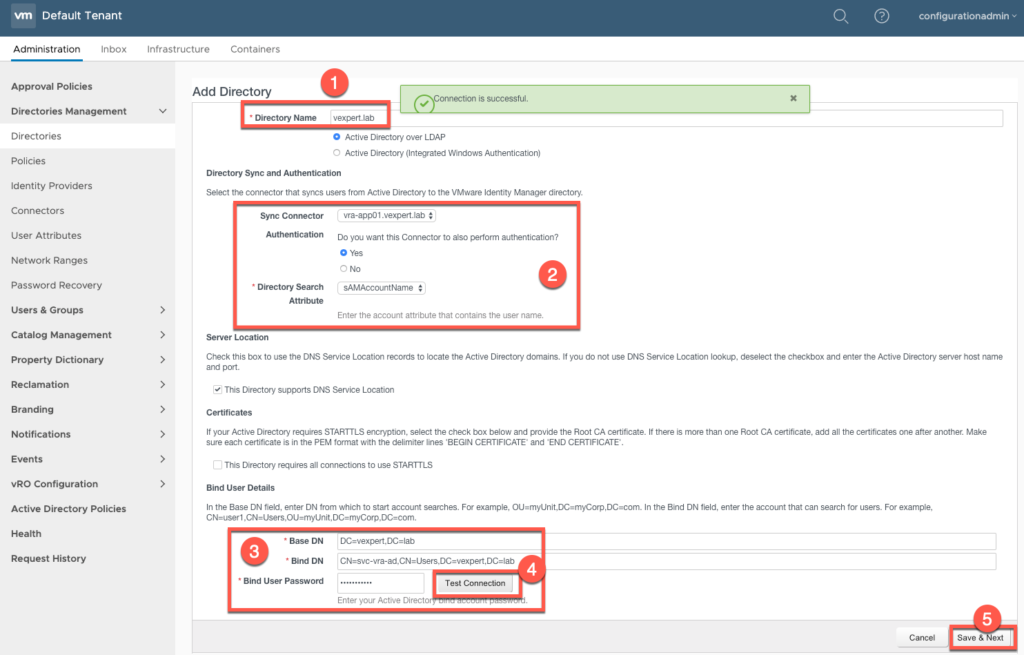

Complétez les informations de votre Active Directory comme dans l’image ci-dessous. En (1) vous devez renseigner le domaine. En (2) laissez le connecteur par défaut. En (3) renseignez le Base DN depuis lequel les recherches dans l’annuaire commencent, dans Bind DN le compte de service qui sera utilisé pour parcourir l’Active Directory et rechercher les utilisateurs (cet utilisateur doit avoir une délégation sur l’AD pour lires les informations des utilisateurs), en Bind User Password le mot de passe du compte Bind. En (4) n’oubliez pas de tester la connexion. Une fois la connexion réussie vous pouvez cliquez sur Save & Next (5).

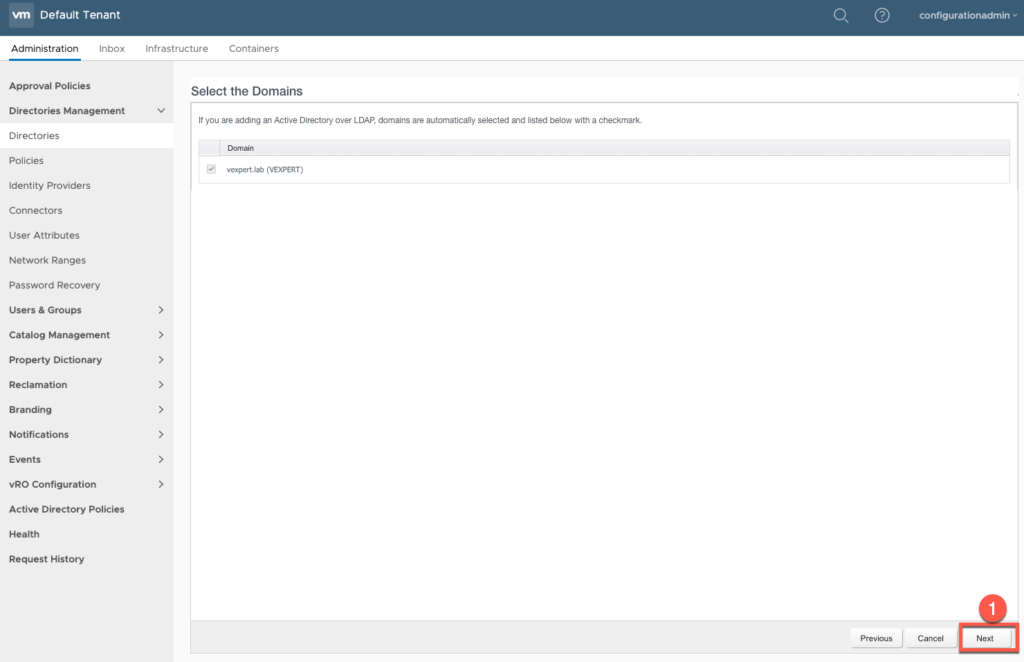

Dans mon cas, je dispose que d’un seul domaine, laissez par défaut et cliquez sur Next.

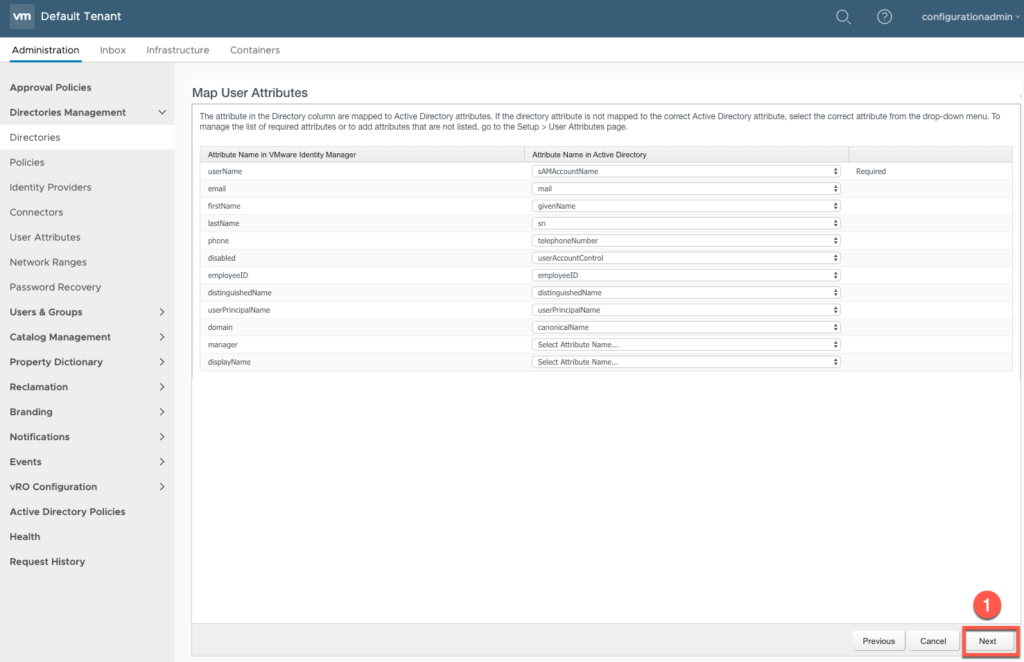

Laissez par défaut et cliquez sur Next.

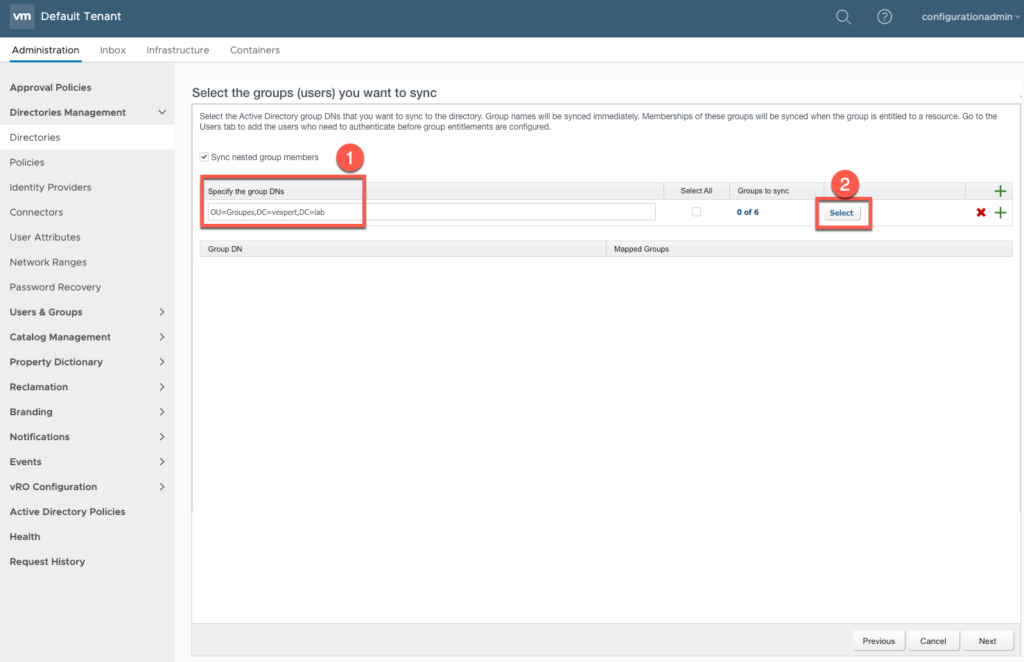

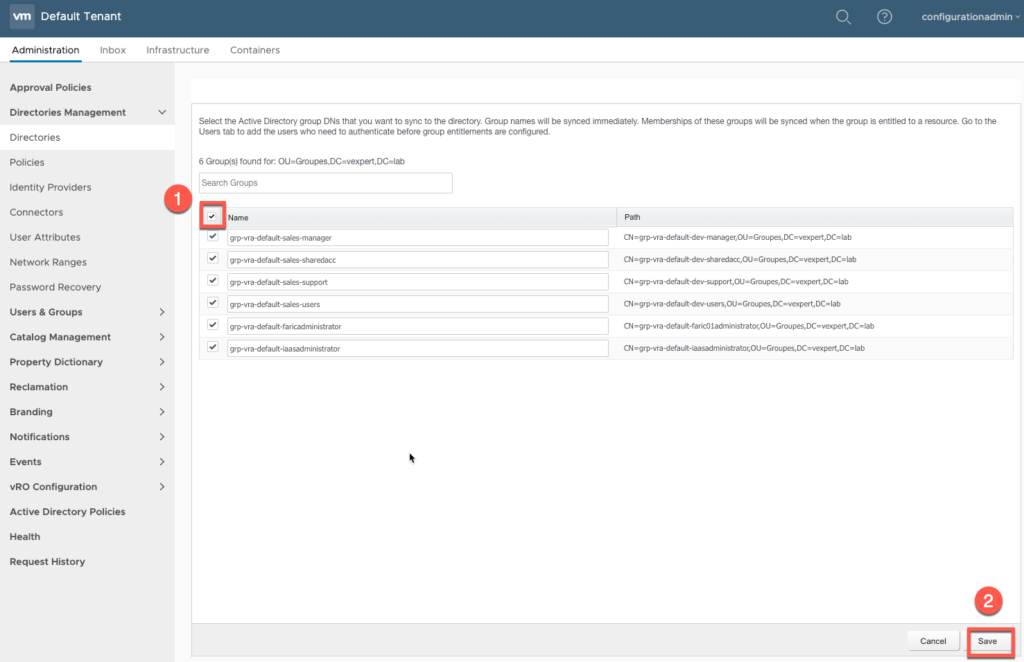

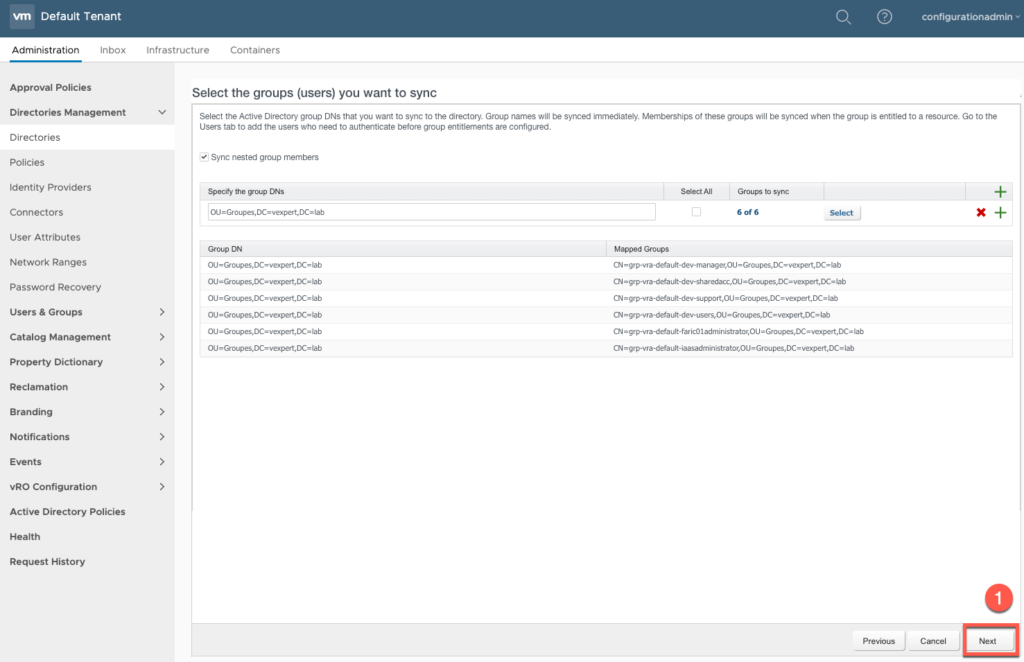

Ici (1), vous devez renseignez le chemin de vos différents groupes, dans mon cas j’ai classé tous mes groupes dans une OU qui se trouve à la racine et s’appelle “Groupes”. En (2) vous devez cliquer pour sélectionner les groupes que vous voulez synchroniser.

La liste des groupes trouvés par vRA s’affiche, sélectionnez les groupes que vous voulez synchroniser. Dans mon cas je sélectionne tous les groupes (1). Cliquez sur Save (2).

Cliquez ensuite sur Next (1).

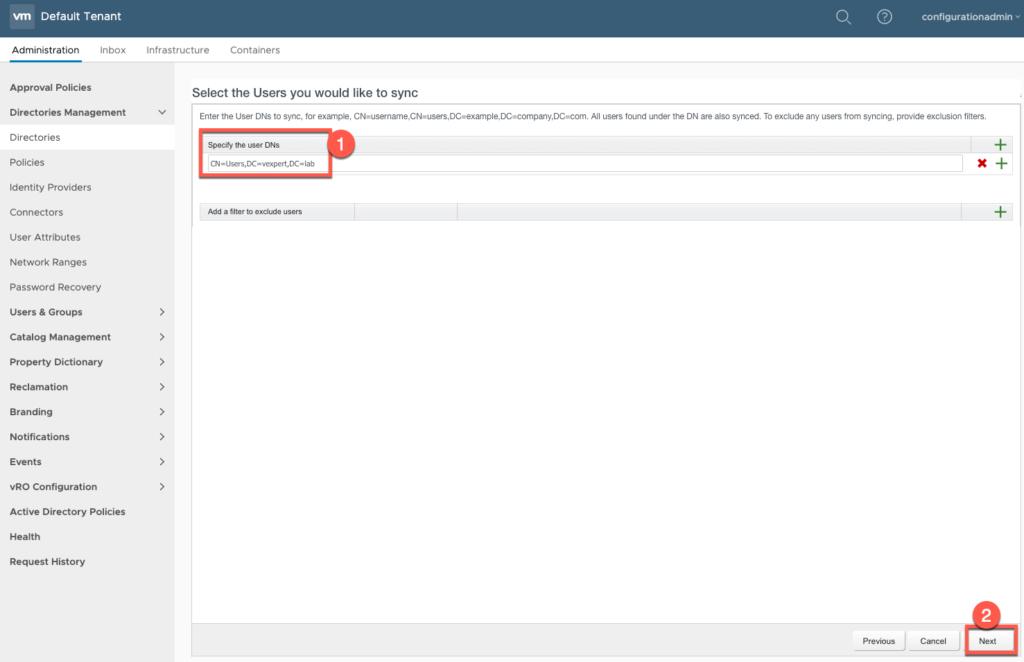

Ici (1), vous devez renseigner le chemin (DN) dans lequel se trouvent vos utilisateurs. Cliquez sur Next (2).

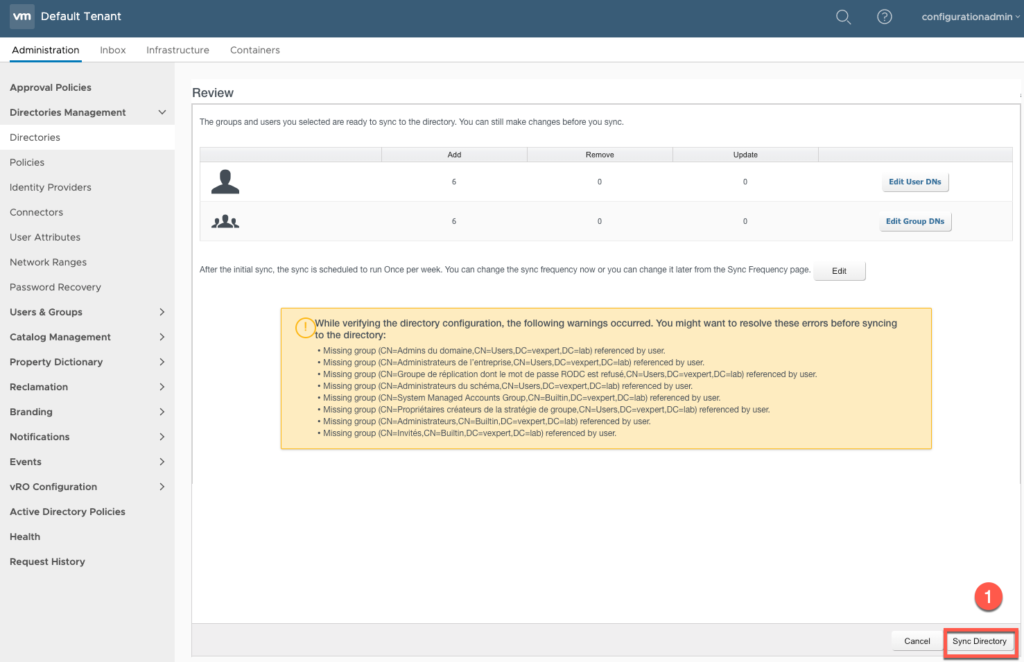

Tout est prêt, cliquez sur Sync Directory (1).

Attendez que la synchronisation se termine.

Une fois la synchronisation terminée, déconnectez-vous et reconnectez-vous avec l’utilisateur administrator.

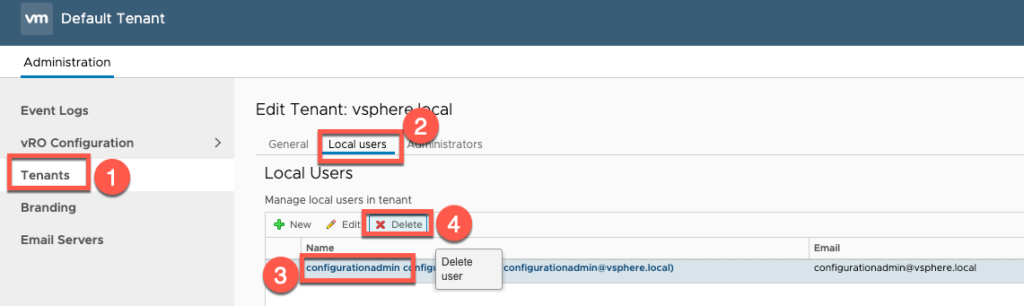

Dans Tenants (1), sélectionnez le tenant par défaut, allez ensuite dans l’onglet Local users (2), supprimez ensuite l’utilisateur configurationadmin (3)(4).

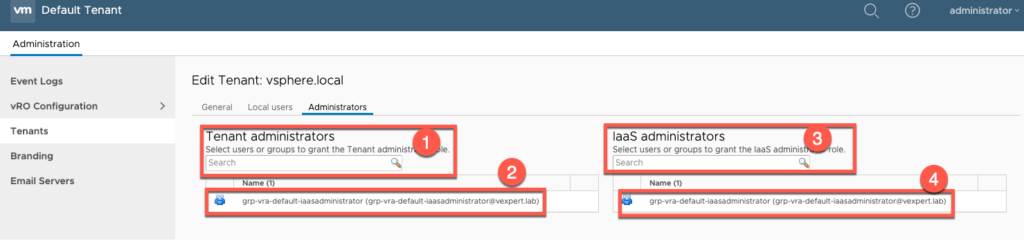

Dans l’onglet Administrators, mettez le groupe grp-vra-default-iaasadministrator en tant Tenant et IaaS administrator (1)(2)(3)(4).

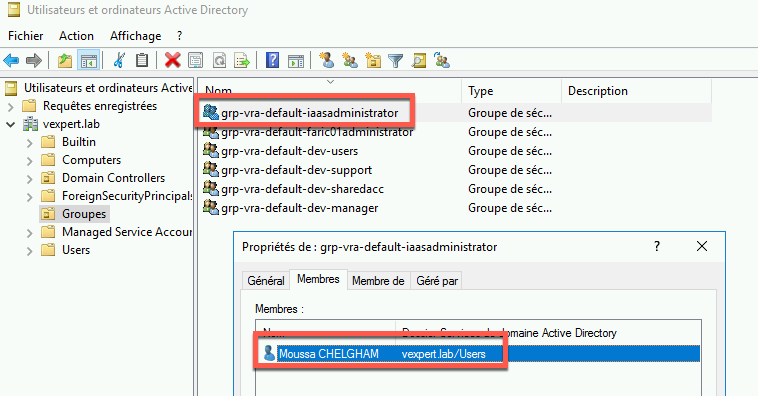

Maintenant, allez dans votre AD et rajouter votre utilisateur dans le groupe grp-vra-default-iaasadministrator

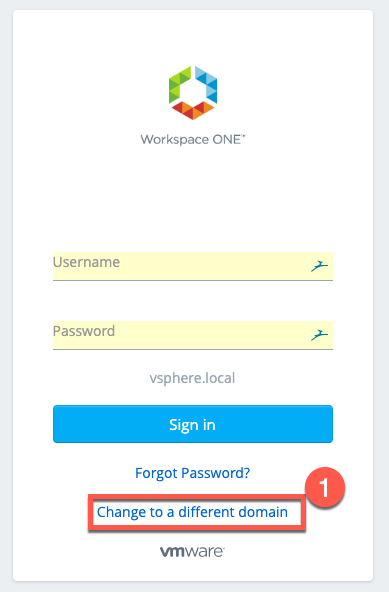

Revenez sur vRA, dans l’écran d’authentification cliquez sur Change to a différent domain (1)

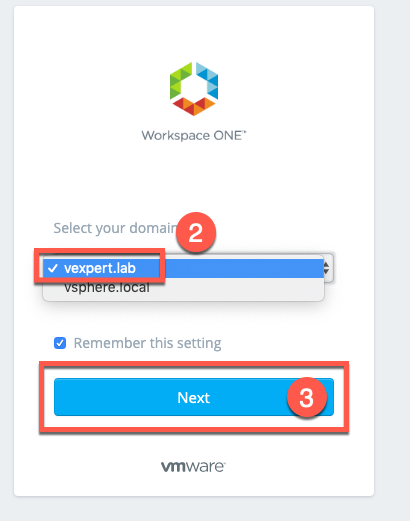

Sélectionnez votre domaine (2), cliquez ensuite sur Next (3).

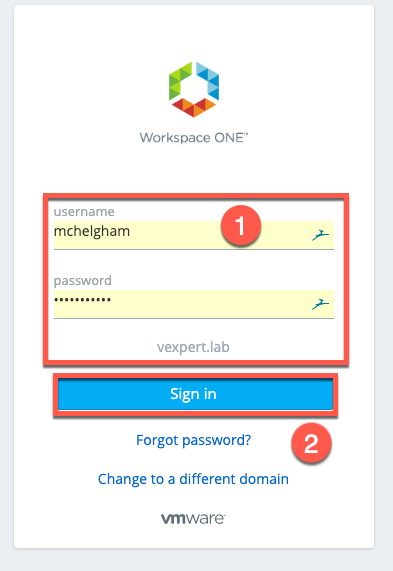

Renseignez les informations d’authentification de votre utilisateur (1), cliquez ensuite sur Sign In (2).

Voilà, vous êtes maintenant connecté avec vos informations d’authentification AD et vous avez les rôles Tenant & IaaS administrator du tenant vsphere.local.

Nous venons de voir comment utiliser un annuaire d’authentification centralisé de type Active Directory avec vRA, dans les prochains articles nous verrons comment affecter des droits et créer des rôles personnalisés pour les utilisateurs de notre tenant vsphere.local.

![[vRA 7] Intégration avec l’Active Directory](https://www.sudcloud.com/ubuchucy/2023/03/vra-adr.png)