La plate-forme Workspace ONE est composée de VMware Identity Manager (vIDM) et de Workspace ONE UEM (anciennement VMware AirWatch).

Aujourd’hui, nous allons nous intéresser à VMware Identity Manager (vIDM) qui est un composant essentiel, car il permet la gestion de l’identité de vos utilisateurs en leur permettant d’avoir accès à l’aide d’un portail unique à la quasi-totalité des applications de votre entreprise à partir de n’importe quel périphérique.

Dans cet article, nous allons voir comment mettre en place VMware Identity Manager (vIDM).

Dans cet article, nous allons voir comment mettre en place VMware Identity Manager (vIDM).

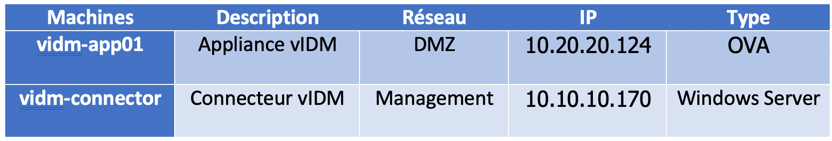

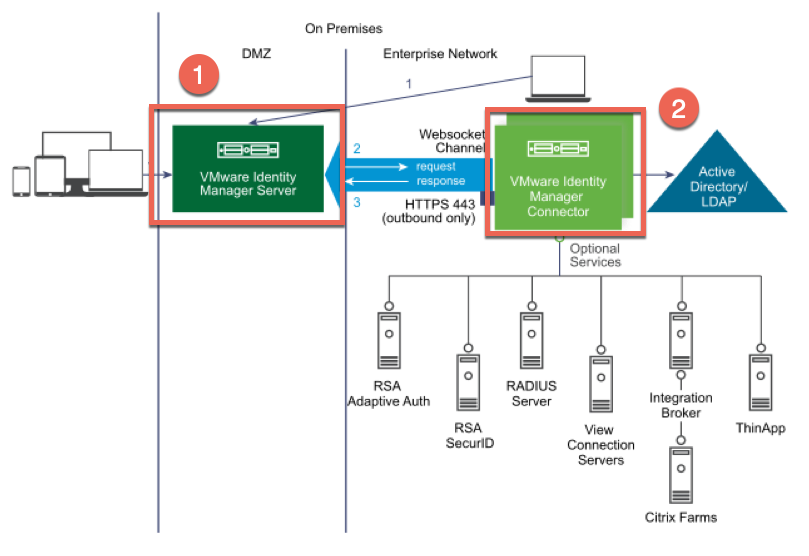

ARCHITECTURE

Nous allons dans un premier temps mettre en place l’appliance vIDM (1), par la suite nous installerons le connecteur vIDM (2).

L’appliance vIDM se trouvera dans une DMZ dans mon cas ça sera dans mon VLAN INTERNET.

Le connecteur vIDM doit être installé dans le réseau d’entreprise dans mon cas VLAN MANAGEMENT pour qu’il puisse avoir accès à l’annuaire Active Directory ainsi qu’a d’autres services que nous aborderons dans d’autres articles.

PRÉREQUIS

- Avoir un domaine Active Directory

- Préparer une machine sous Windows Server 2012 R2/2016 qui accueillera le connecteur vIDM (la machine doit être intégrée au domaine AD)

- Ouvrir les flux nécessaires entre les deux machines du tableau ci-dessous

- Télécharger vIDM sur le site de VMware (identity-manager-19.03.0.0-13322314_OVF10.ova)

- Télécharger le connecteur vDIM sur le site de VMware (VMware_Identity_Manager Connector_19.03.0.0_Installer.exe)

1 – Déploiement de l’Appliance vIDM

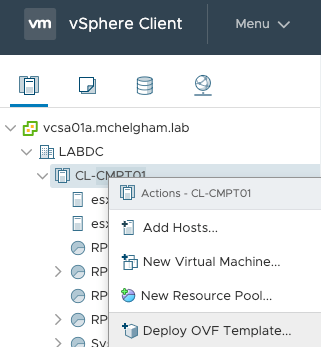

1.1 Déploiement de l’OVA

Depuis le vCenter, faire un clic droit sur votre Cluster/Hôte, cliquez ensuite sur “Deploy OVF Template”

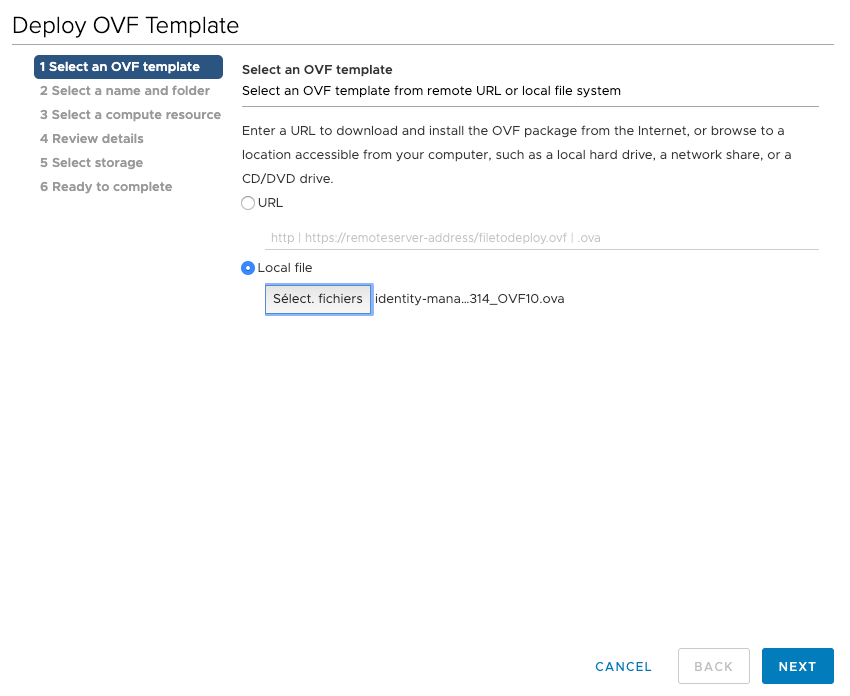

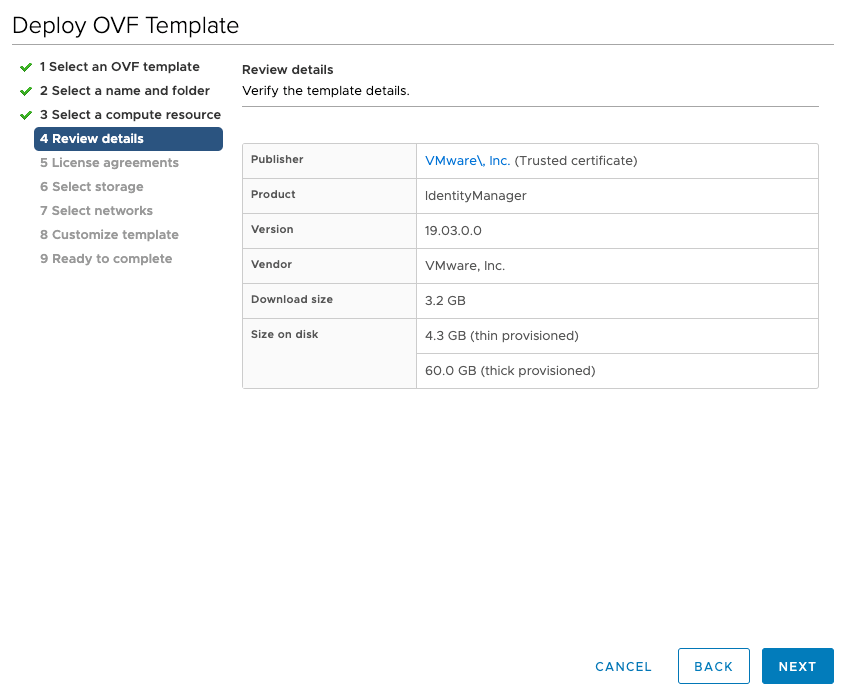

Dans Local File, sélectionnez le fichier OVA identity-manager-19.03.0.0-13322314_OVF10.ova

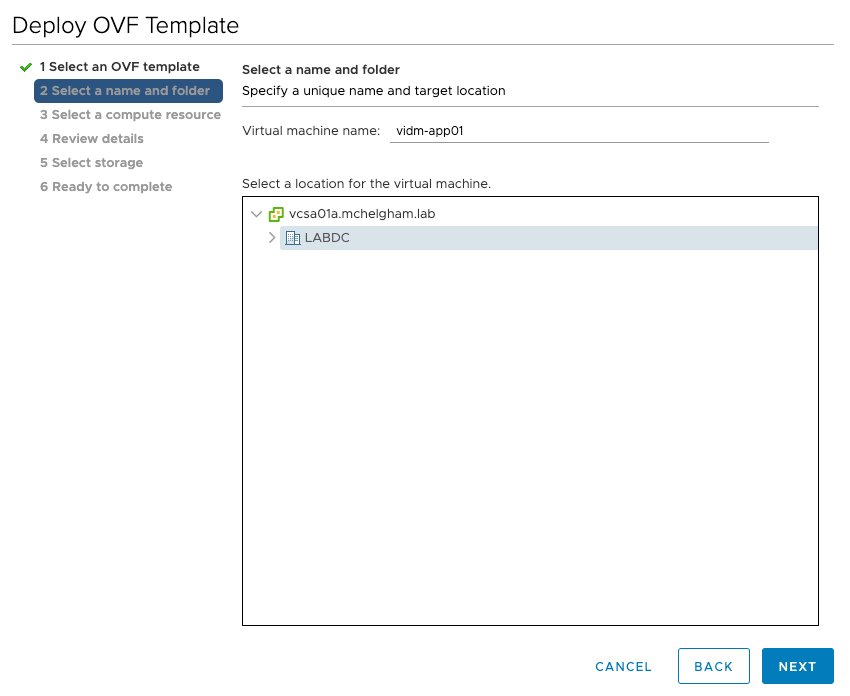

Donnez un nom à la machine virtuelle, cliquez ensuite sur NEXT.

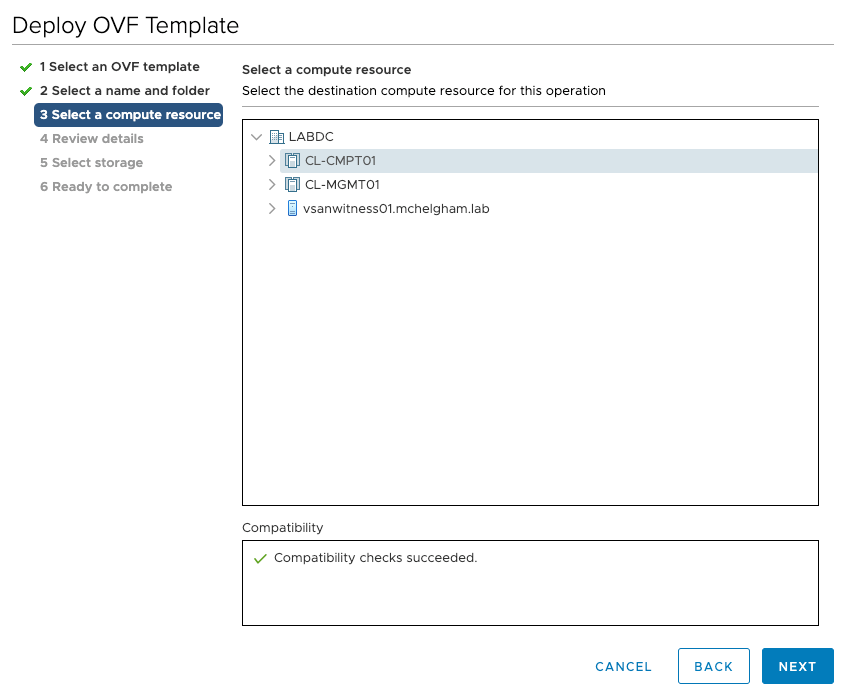

Sélectionnez votre Cluster/Hôte, cliquez sur NEXT.

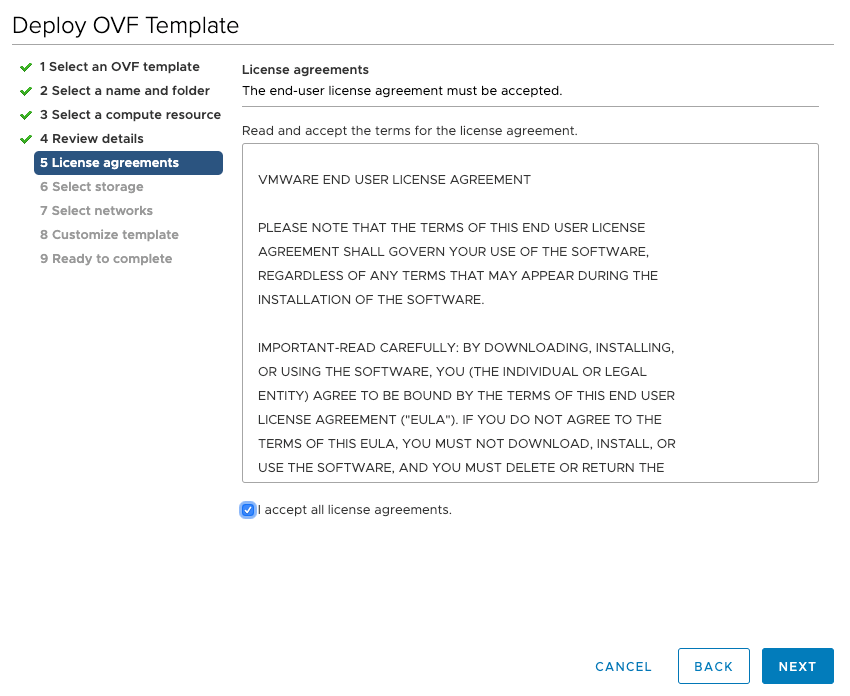

Acceptez le contrat de licence, cliquez ensuite sur NEXT.

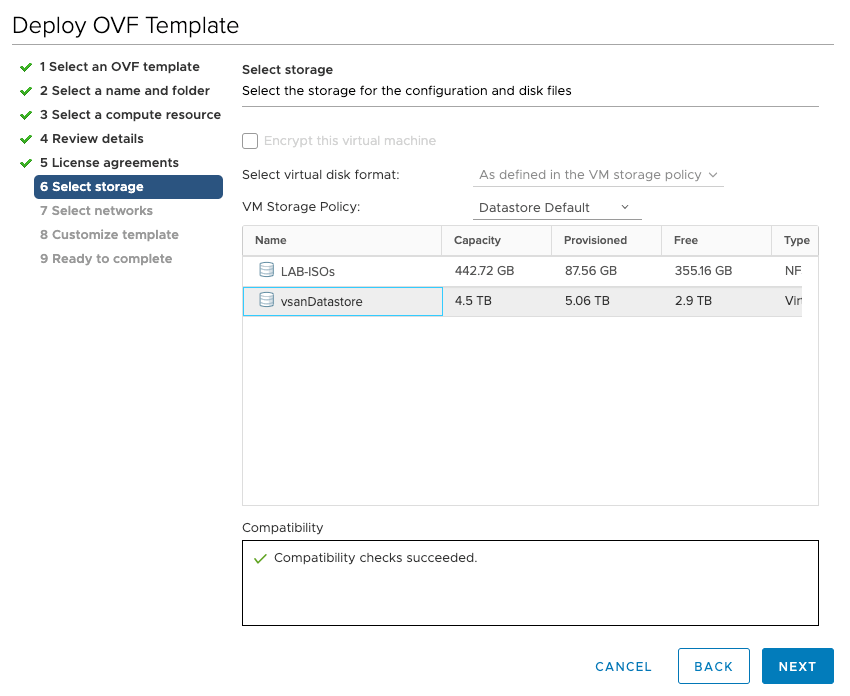

Sélectionnez le Datastore dans lequel l’appliance sera déployée, cliquez ensuite sur NEXT.

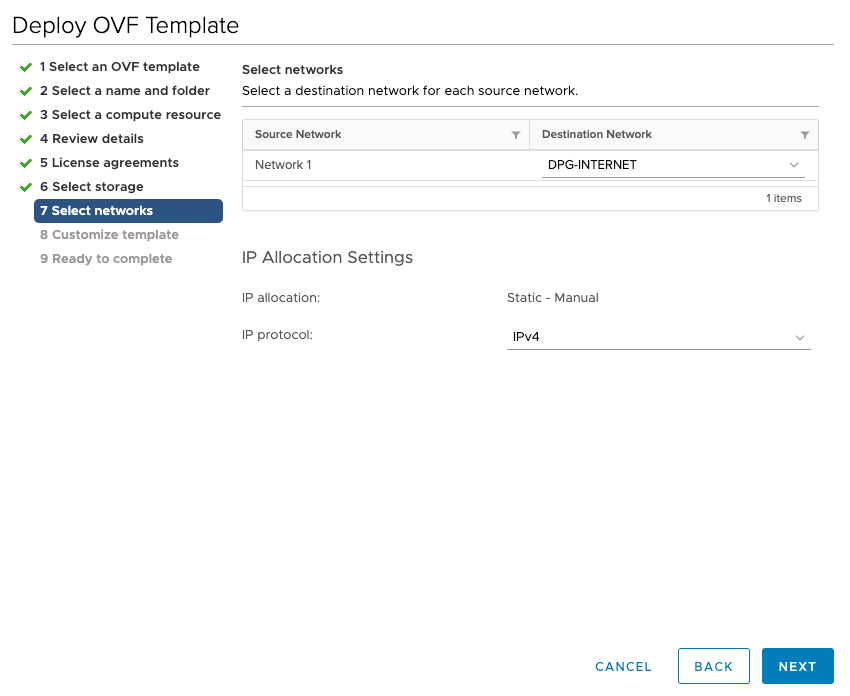

Sélectionnez le réseau DMZ, dans mon cas c’est le VLAN INTERNET, cliquez sur NEXT.

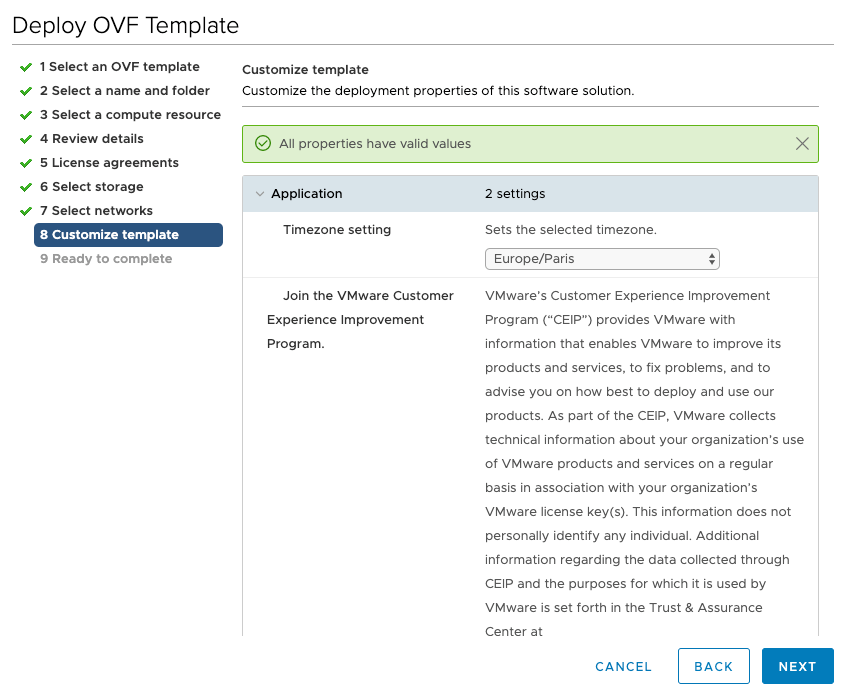

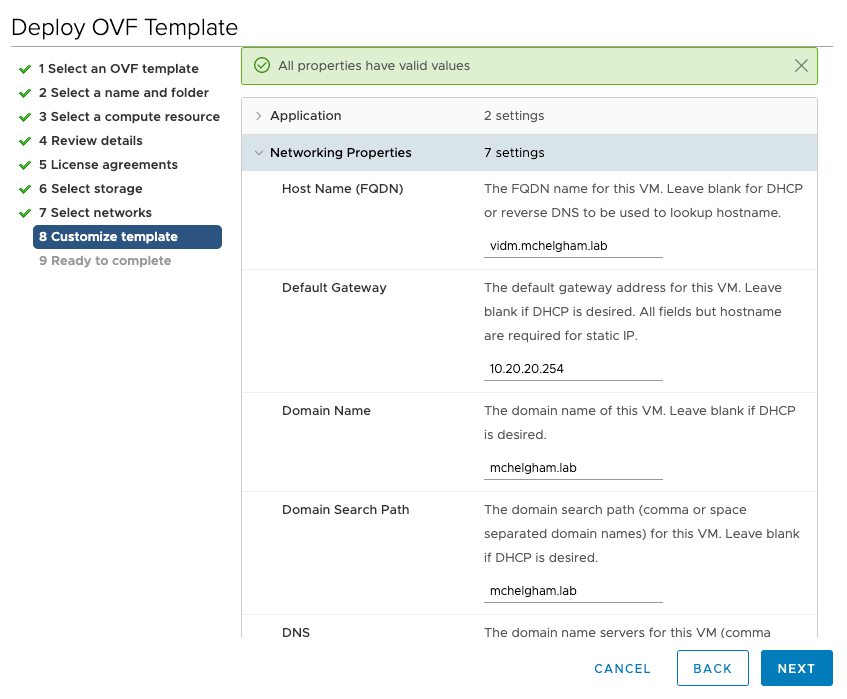

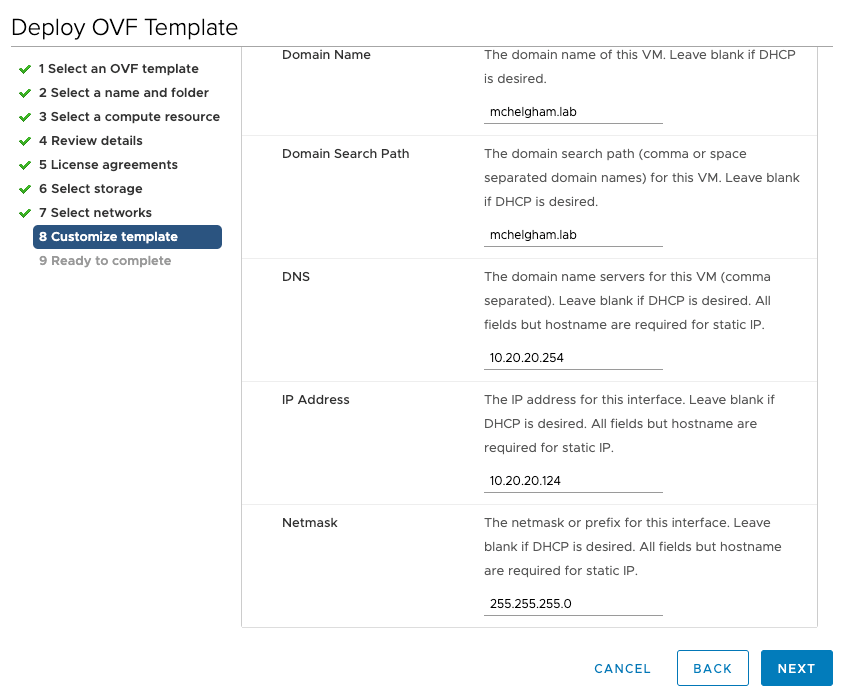

Complétez les différents champs avec les paramètres réseau de l’appliance vIDM 1/2

Complétez les différents champs avec les paramètres réseau de l’appliance vIDM 2/2, cliquez ensuite sur NEXT.

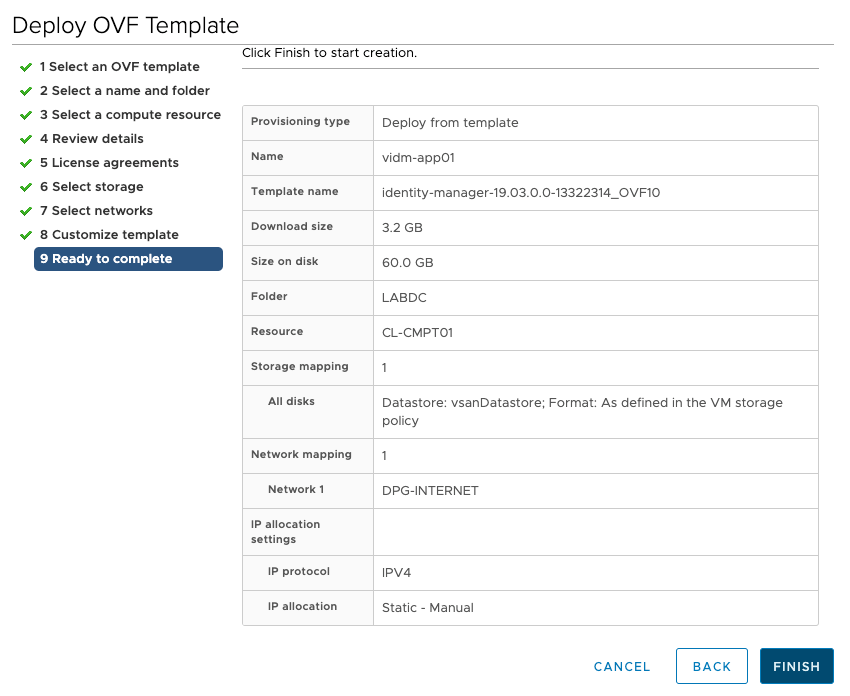

Cliquez sur Finish.

Cliquez sur Finish.

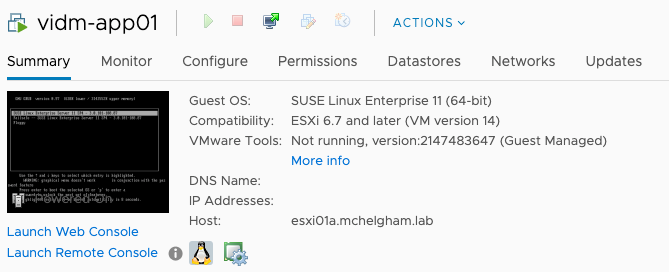

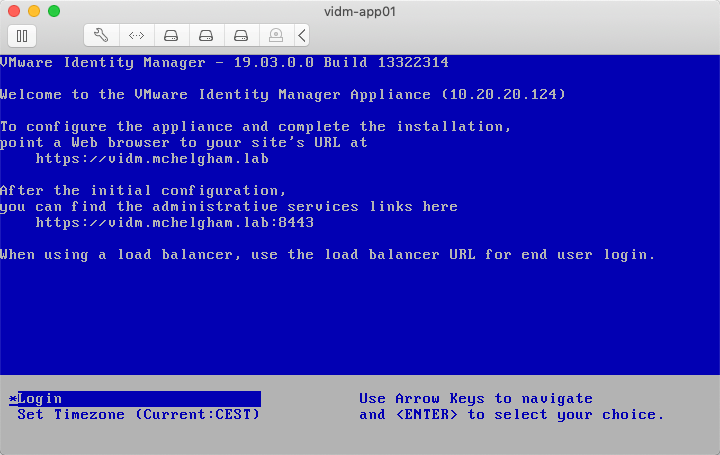

Patientez le temps du démarrage complet de l’appliance (environs 15min) jusqu’à l’apparition de l’écran Bleu.

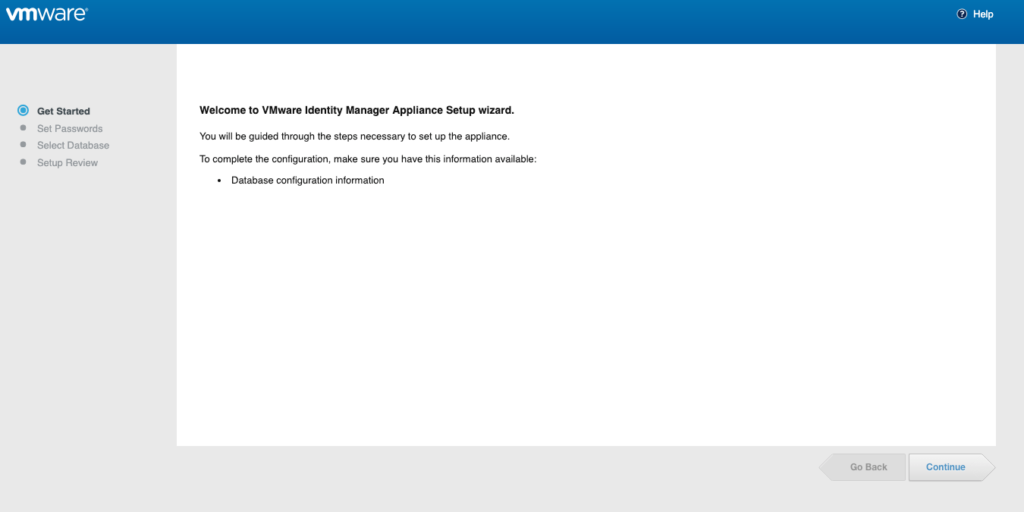

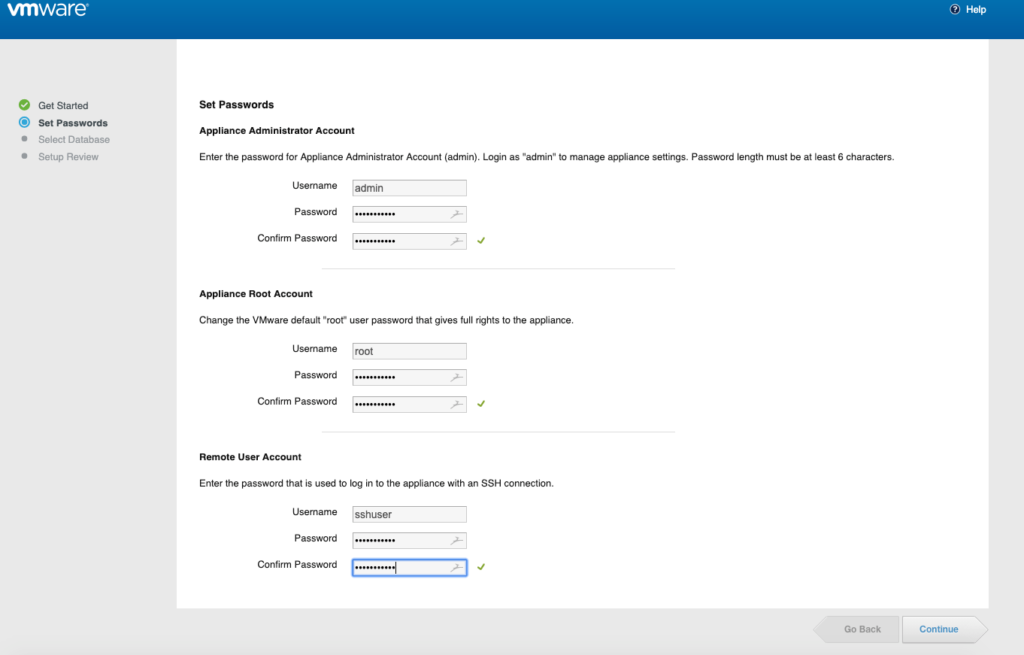

Complétez l’assistant en choisissant 3 mots de passe pour le compte admin, root et sshuser. Cliquez ensuite sur Continue.

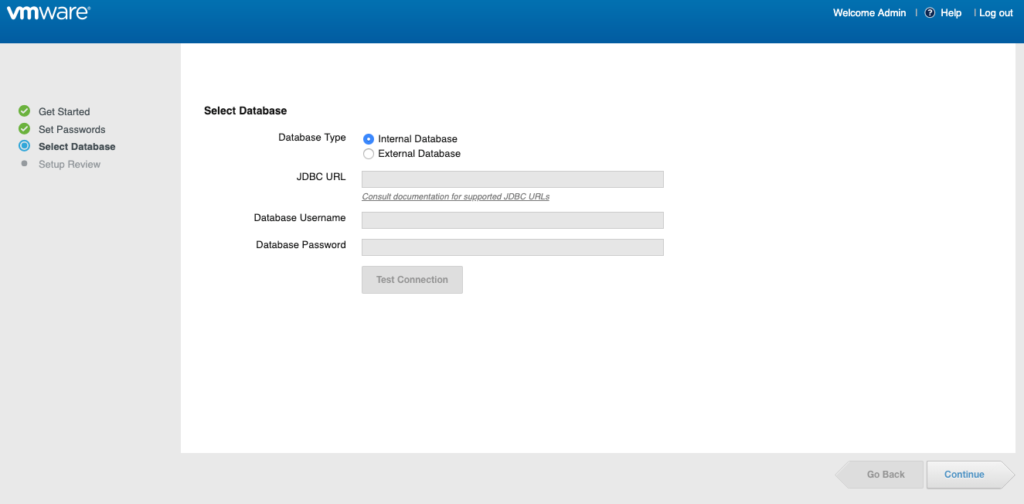

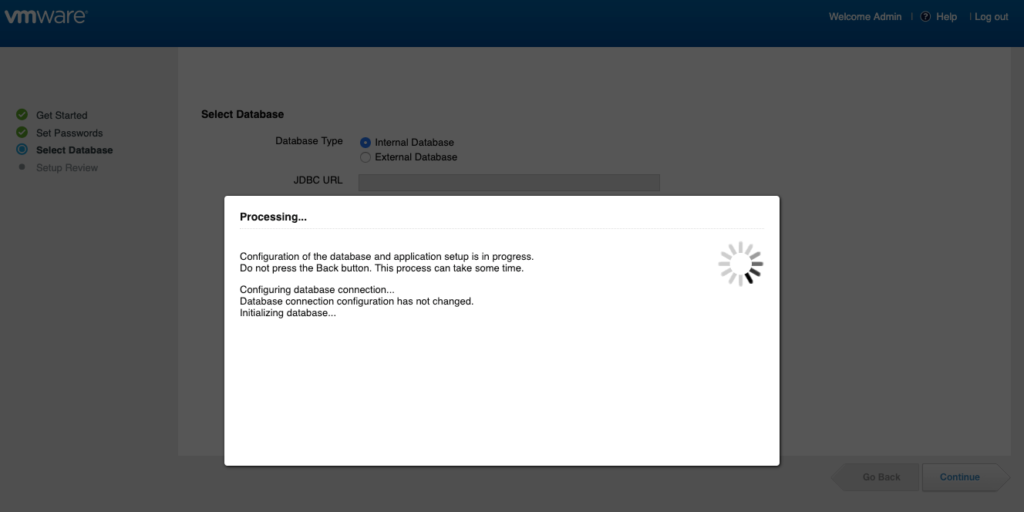

Laissez la base de données intégrée à l’appliance, cliquez ensuite sur Continue.

La configuration commence.

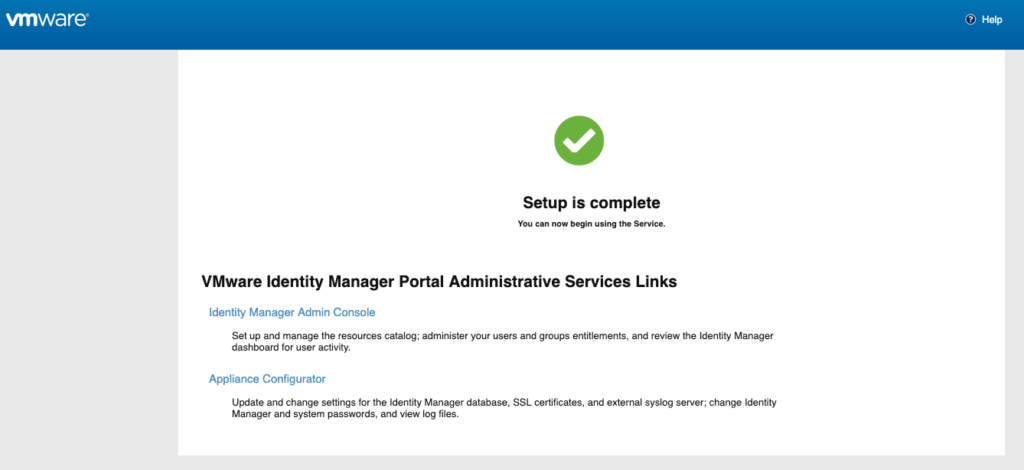

L’appliance est maintenant configurée et prête à être utilisée. Cliquez sur “Identity Manager Admin Console”.

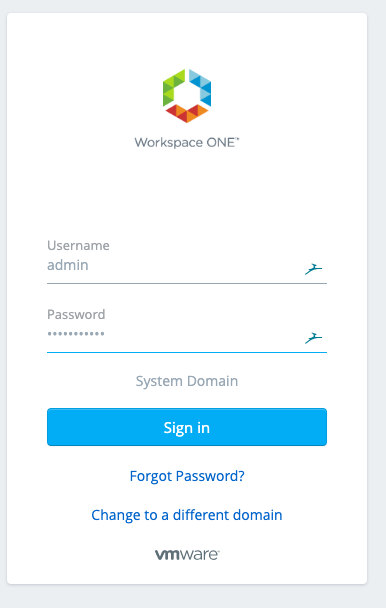

Renseignez les informations d’authentification du compte admin. Le Dashboard de la console d’administration apparaît.

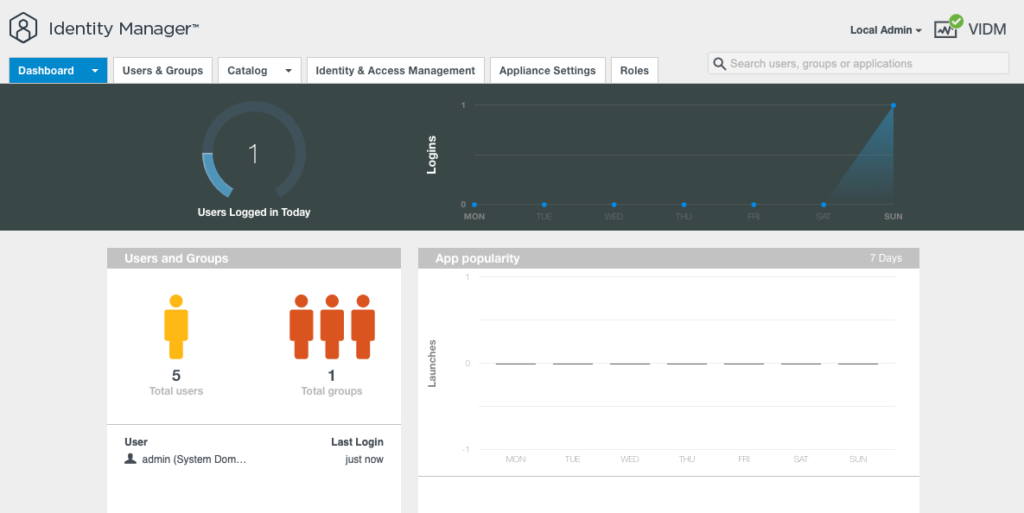

Le Dashboard de la console d’administration apparaît.

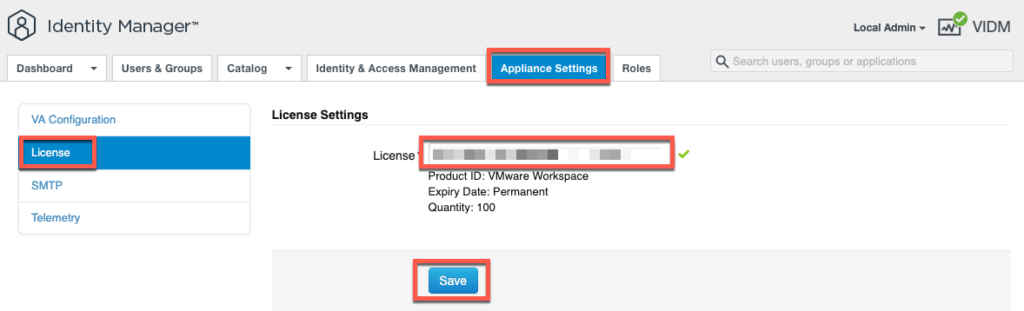

Avant d’aller plus loin, il est nécessaire de renseigner la licence. Pour cela, allez dans Appliance Settings > License. Renseignez ensuite la clef et confirmer en cliquant sur Save.

1.2 Déclaration d’un connecteur

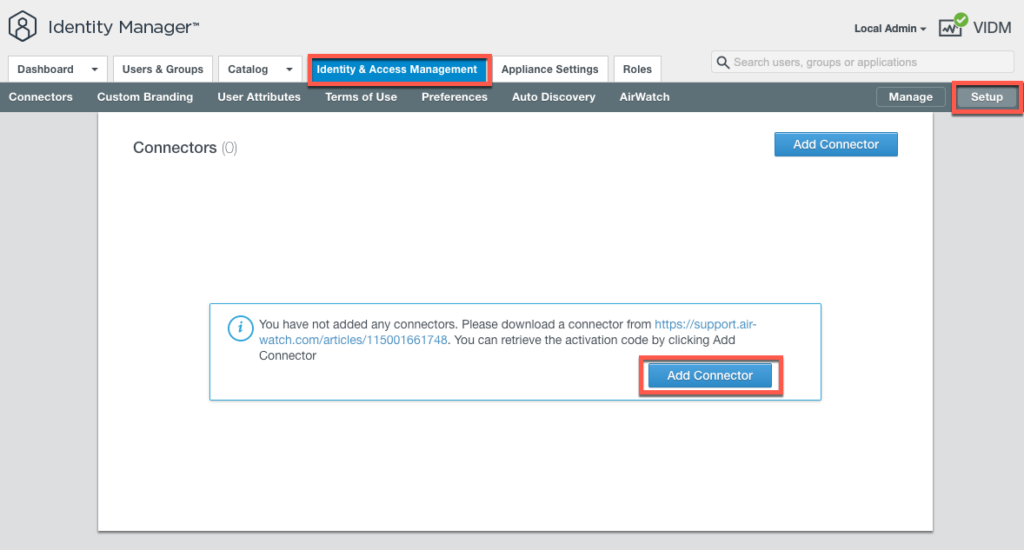

Avant d’installer le connecteur, il est nécessaire de le déclarer dans vIDM. Pour cela, allez dans Identity & Access Management > Setup > Add Connector.

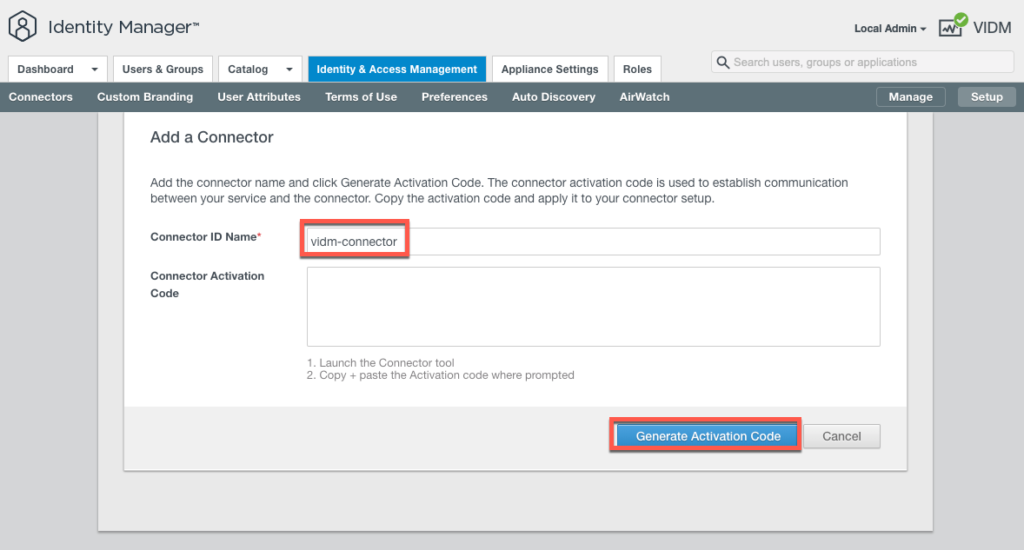

Donnez un nom au connecteur, cliquez ensuite sur Generate Activation Code.

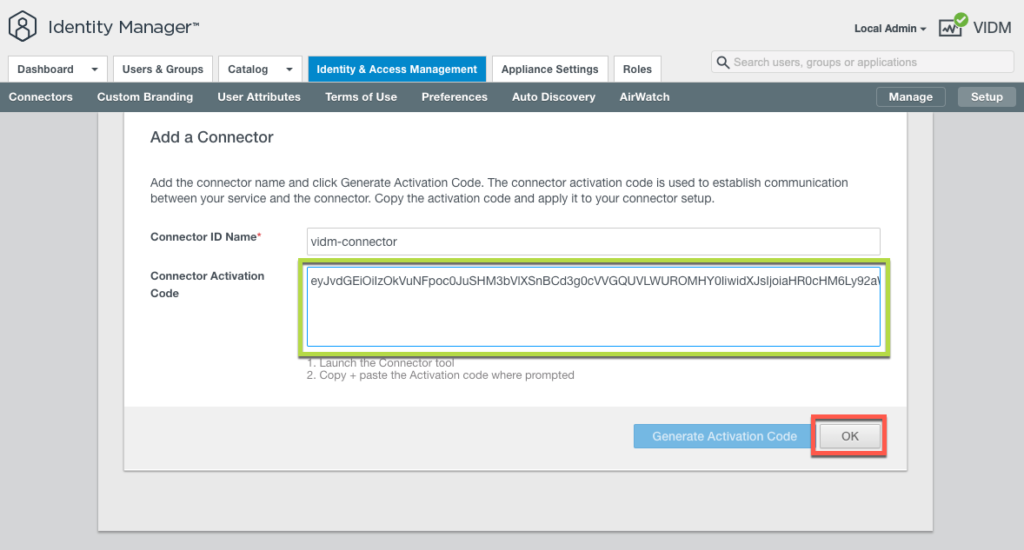

Sauvegardez l’activation code, nous l’utiliserons par la suite. Cliquez ensuite sur OK.

2 – Déploiement du connecteur vIDM

2.1 Création du compte de service sur l’AD

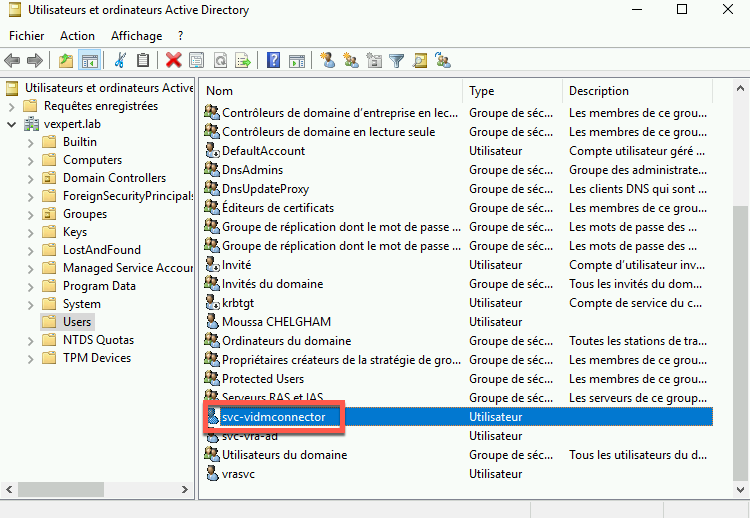

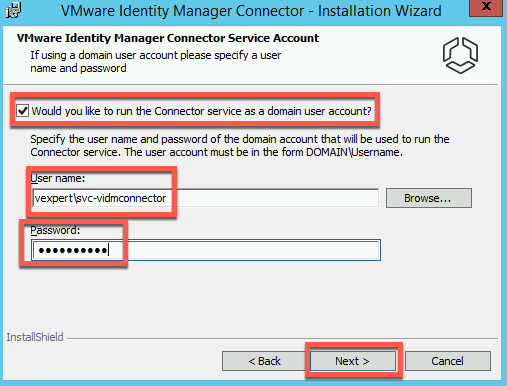

Le connecteur vIDM a besoin d’un compte de service du domaine pour pouvoir authentifier les utilisateurs et les différentes applications à l’aide de l’authentification intégrée. Pour cela, créez un utilisateur svc-vidmconnector et affectez-lui les droits admin nécessaires pour qu’il puisse aussi lancer le service vidm-connector à chaque démarrage de la machine. Dans mon cas, l’utilisateur VEXPERTsvc-vidmconnector fait partie du groupe administrateur local de la machine vidm-connector

2.2 Installation du connecteur vIDM

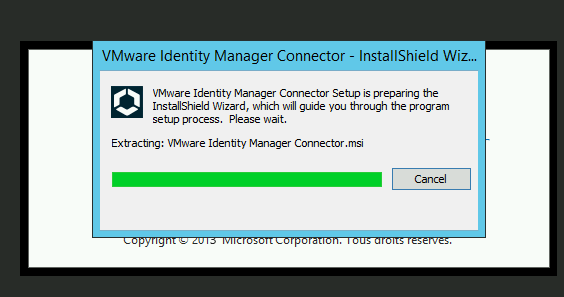

Avant de continuer n’oubliez pas d’intégrer la machine windows vidm-connector dans le domaine. Lancez VMware_Identity_Manager_Connector_19.03.0.0_Installer.exe

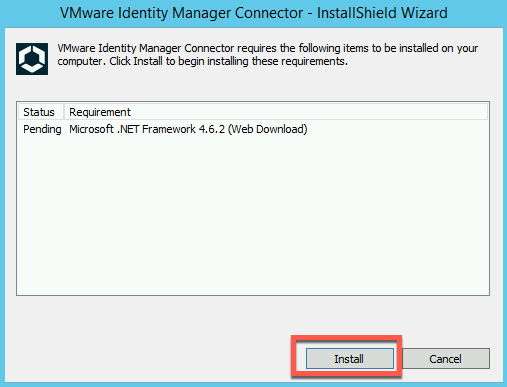

Si le .NET Framework 4.6 n’est pas installé, l’assistant vous propose de le faire pour vous, cliquez sur Install.

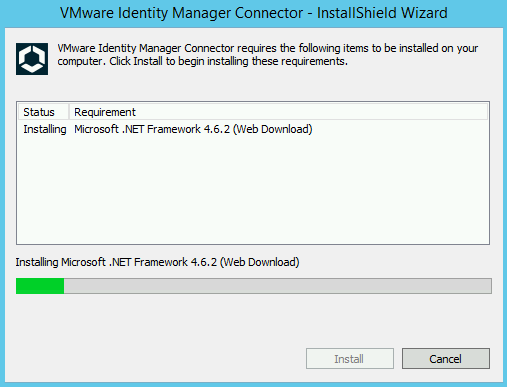

Patientez le temps de l’installation.

Patientez le temps de l’installation.

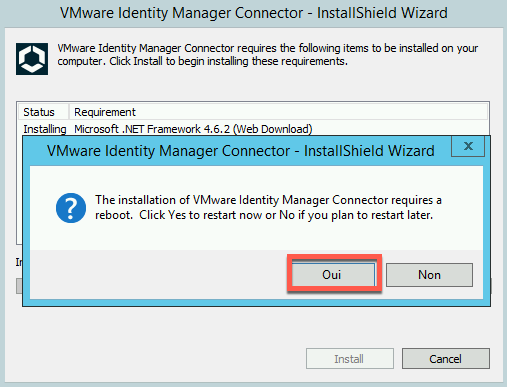

Un redémarrage est nécessaire, cliquez sur Oui.

Un redémarrage est nécessaire, cliquez sur Oui.

Au redémarrage, l’assistant se relance.

Au redémarrage, l’assistant se relance.

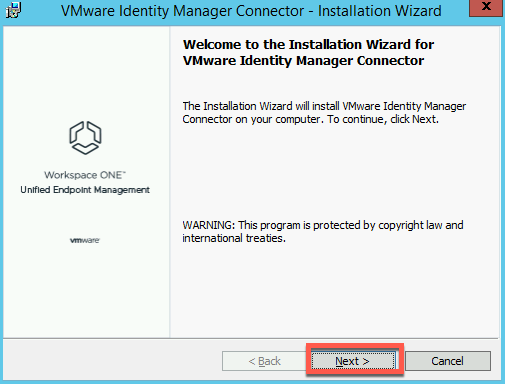

Cliquez sur Next.

Cliquez sur Next.

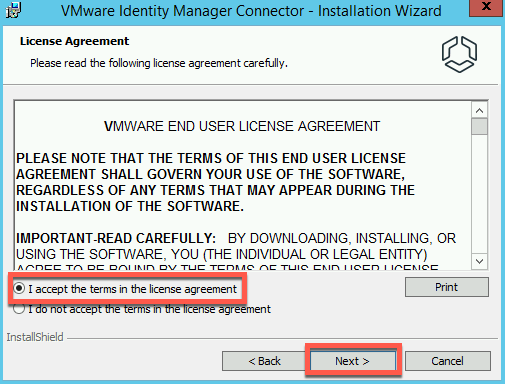

Acceptez les conditions, cliquez ensuite sur Next.

Acceptez les conditions, cliquez ensuite sur Next.

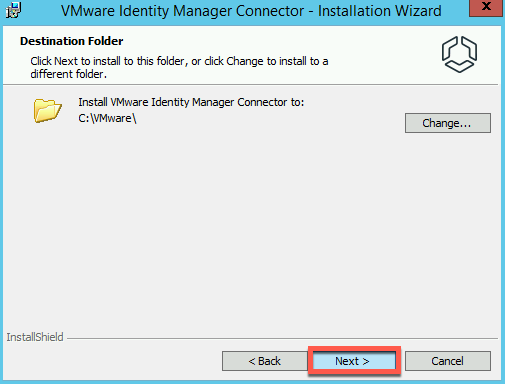

Cliquez sur NEXT.

Cliquez sur NEXT.

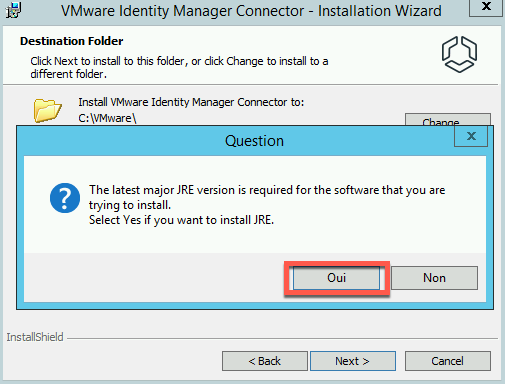

Cliquez sur Oui pour lancer l’installation de la dernière version de Java JRE.

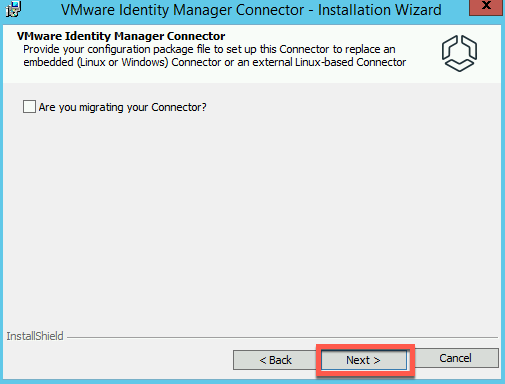

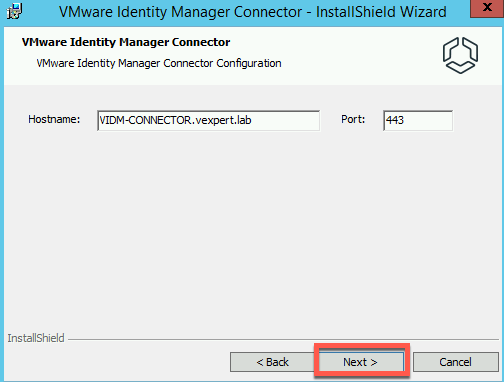

Cliquez sur Next.

Cliquez sur Next.

Cliquez sur Next.

Cliquez sur Next.

Cochez la case “Would you like to run the Connector service as a domain user account”, renseignez les informations d’authentifications du compte svc-vidmconnector. Cliquez ensuite sur Next.

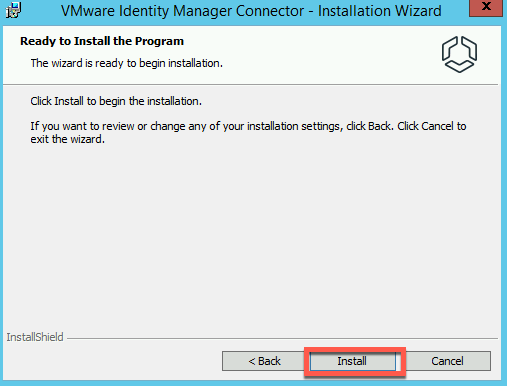

Cliquez ensuite sur Install.

Cliquez ensuite sur Install.

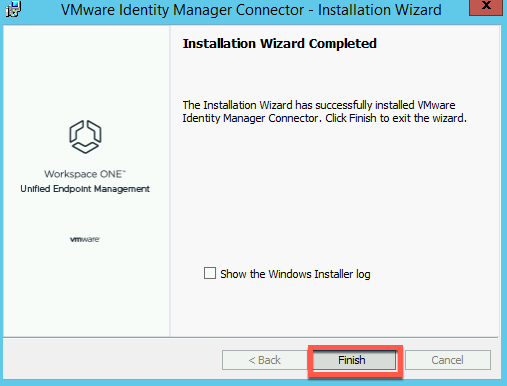

Cliquez sur Finish pour fermer l’assistant.

Cliquez sur Finish pour fermer l’assistant.

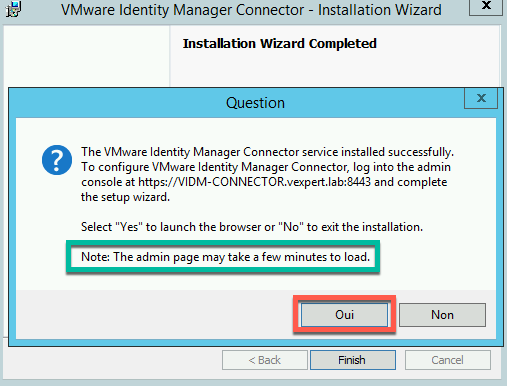

Une fenêtre vous propose d’ouvrir la page de configuration du connecteur. Cliquez sur Oui. Il est nécessaire de patienter (environs 5min) le temps du démarrage complet du service vidm-connector.

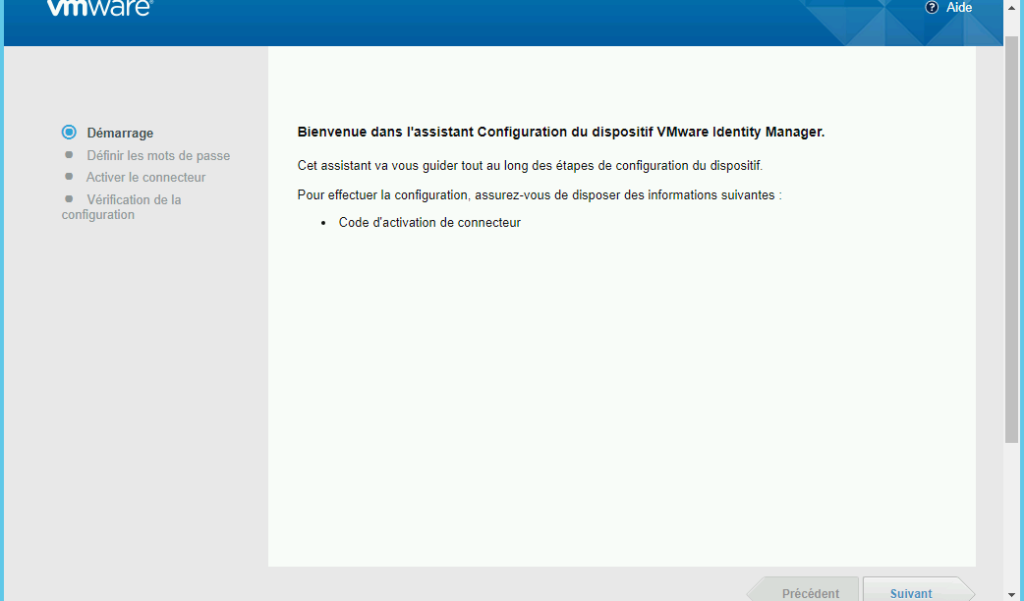

Une fois que l’assistant est chargé, cliquez sur Suivant.

Une fois que l’assistant est chargé, cliquez sur Suivant.

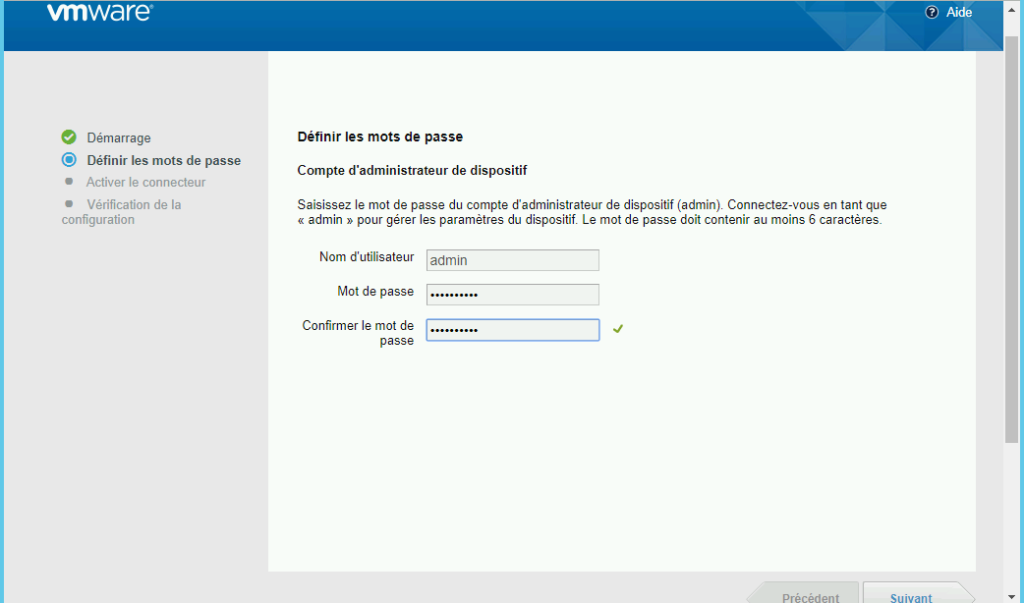

Choisissez un mot de passe pour le compte admin du connecteur. Cliquez ensuite sur Suivant.

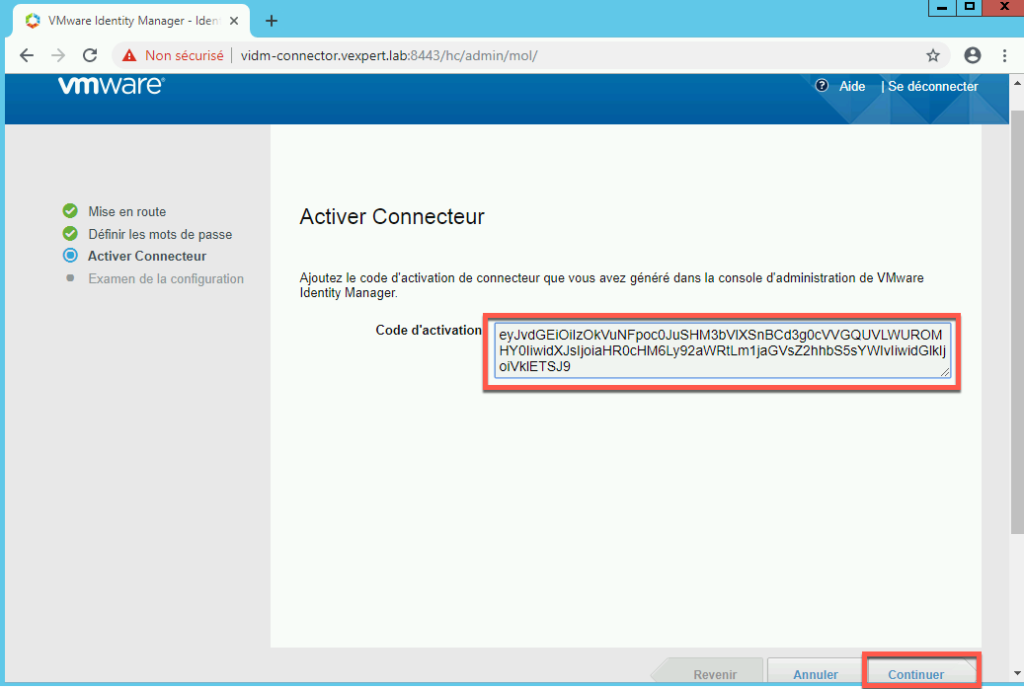

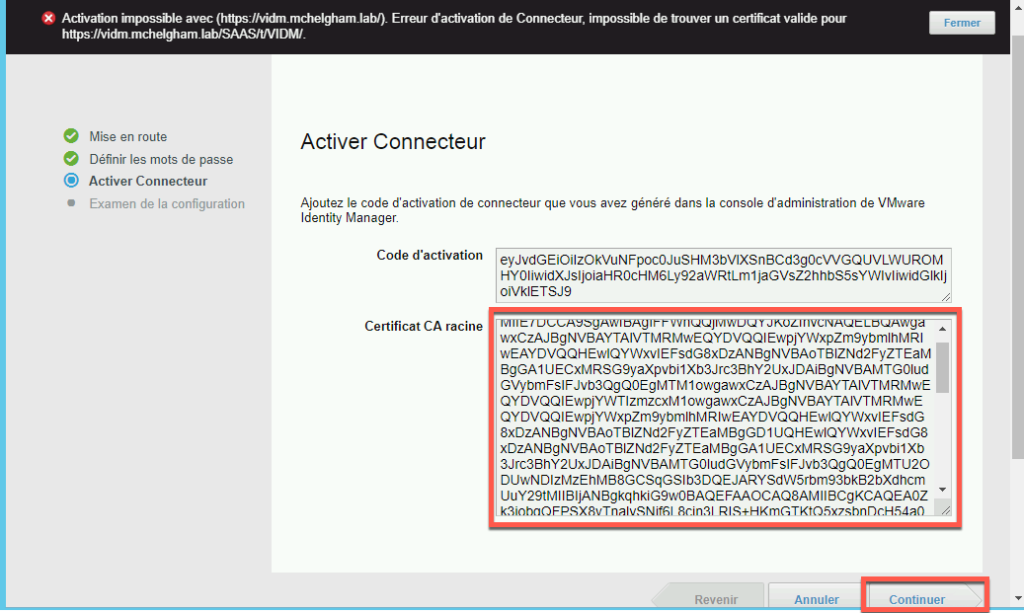

Renseignez le code d’activation récupéré à l’étape 1.2 Déclaration d’un connecteur. Cliquez ensuite sur Continuer.

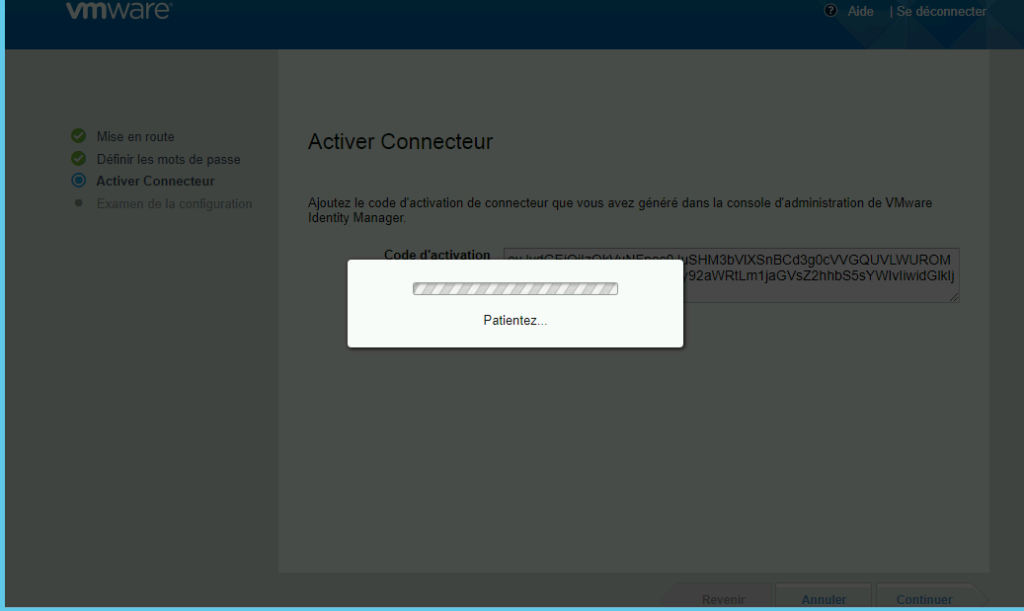

Patientez le temps du décryptage du code d’activation et la tentative de communication avec l’appliance vIDM.

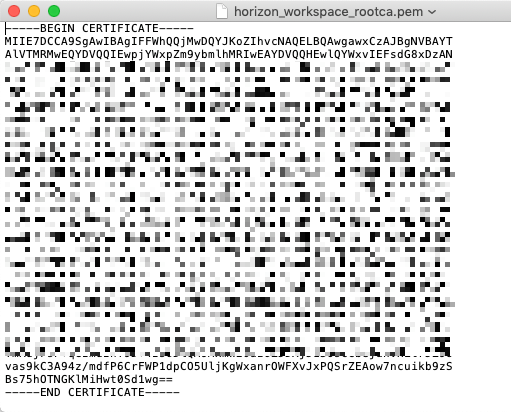

Sachant que nous avons déployé l’appliance ainsi que le connecteur avec des certificats auto générés par VMware, il est nécessaire de récupérer la CA Racine de l’appliance vIDM et la renseigner au connecteur pour qu’il puisse accepter les connexions. Pour cela, allez sur l’adresse de l’appliance vIDM http://vidm.mchelgham.lab:443/horizon_workspace_rootca.pem téléchargez le fichier .pem et copiez ensuite son contenu.

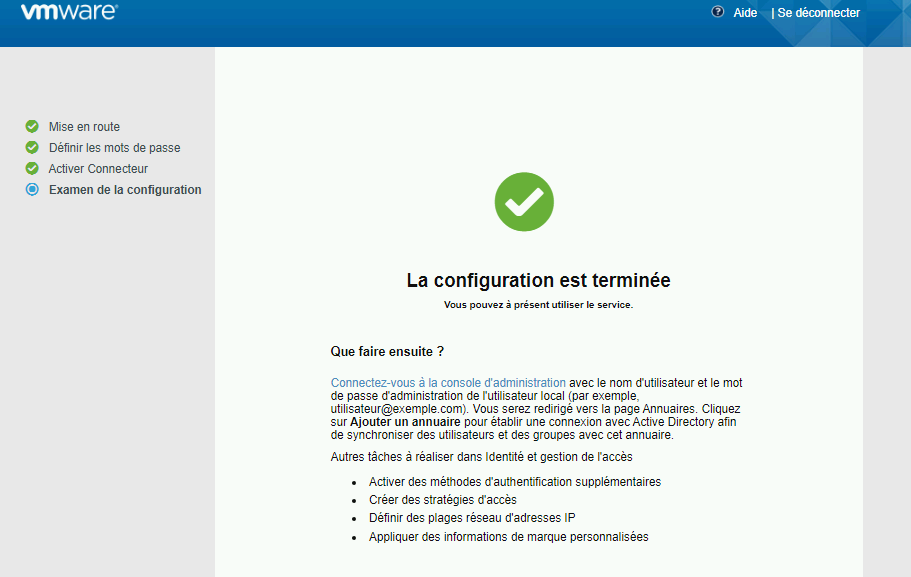

Le connecteur est maintenant installé et connecté avec l’appliance vIDM.

Le connecteur est maintenant installé et connecté avec l’appliance vIDM.

3 – Configurations finales

3.1 Ajout de l’annuaire AD

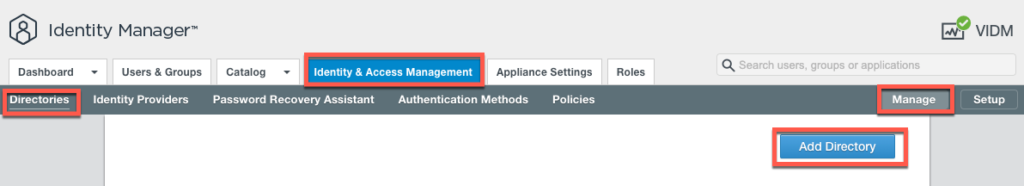

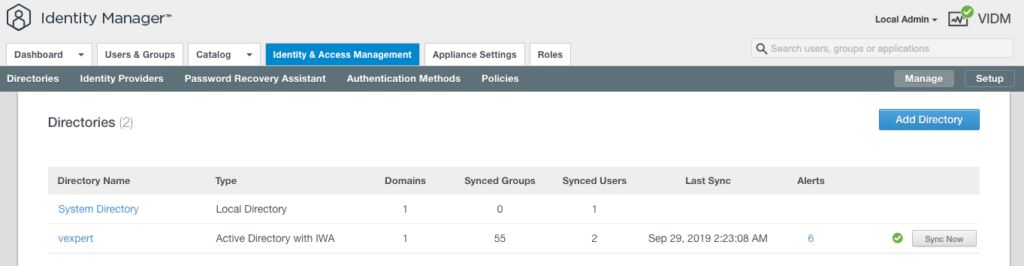

Sur la console d’administration de l’appliance vIDM allez dans Identity & Access Management > Manage > Directories > Add Directory.

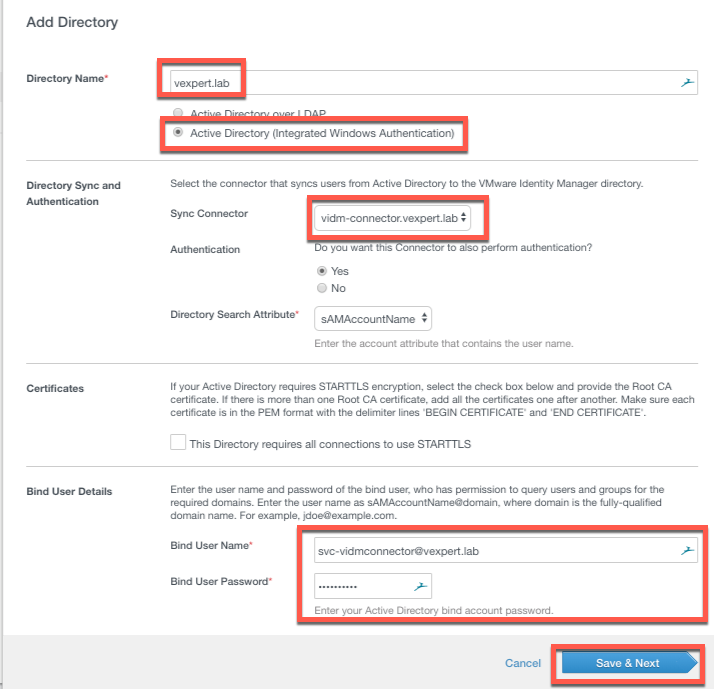

Renseignez les informations nécessaires comme dans l’image ci-dessous. Cliquez ensuite sur Save & Next.

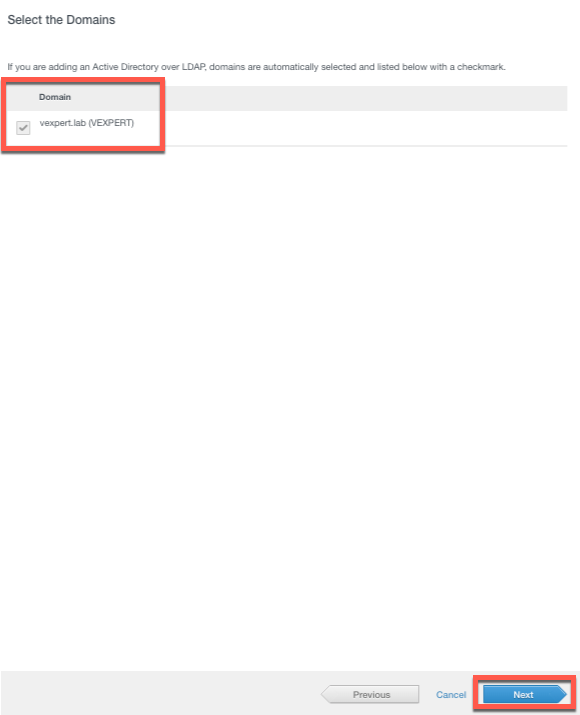

Sélectionnez le domaine que vous voulez ajouter. Cliquez ensuite sur Next.

Sélectionnez le domaine que vous voulez ajouter. Cliquez ensuite sur Next.

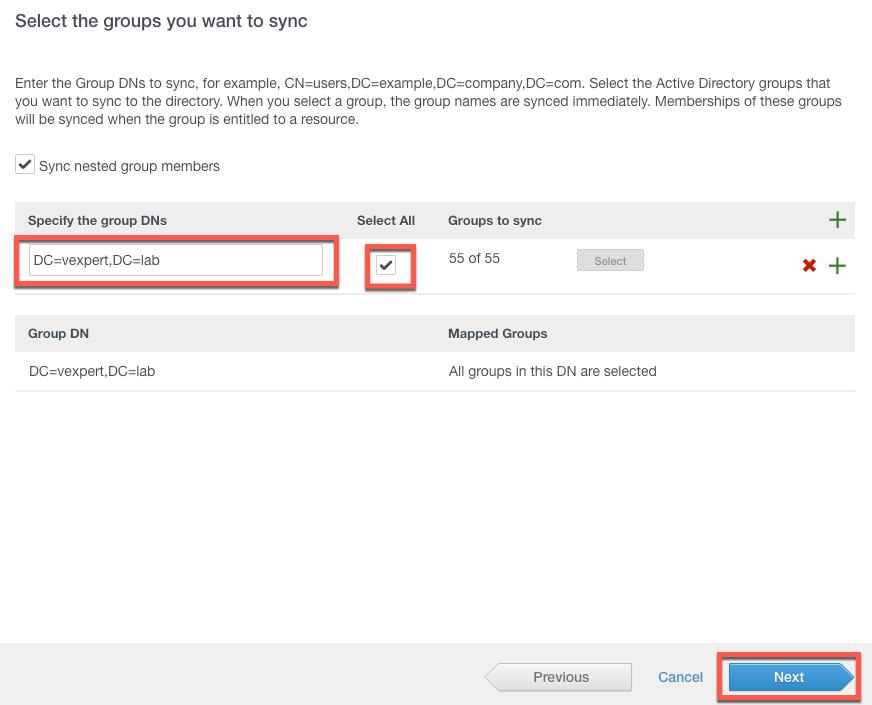

Spécifiez le DN qui contient tous les groupes que vous voulez synchroniser avec vIDM. Dans mon cas, j’ai renseigné le DN de base pour récupérer tous les groupes.

Cochez ensuite la case Select all, pour sélectionner tous les groupes que l’assistant trouvera. Cliquez sur Next.

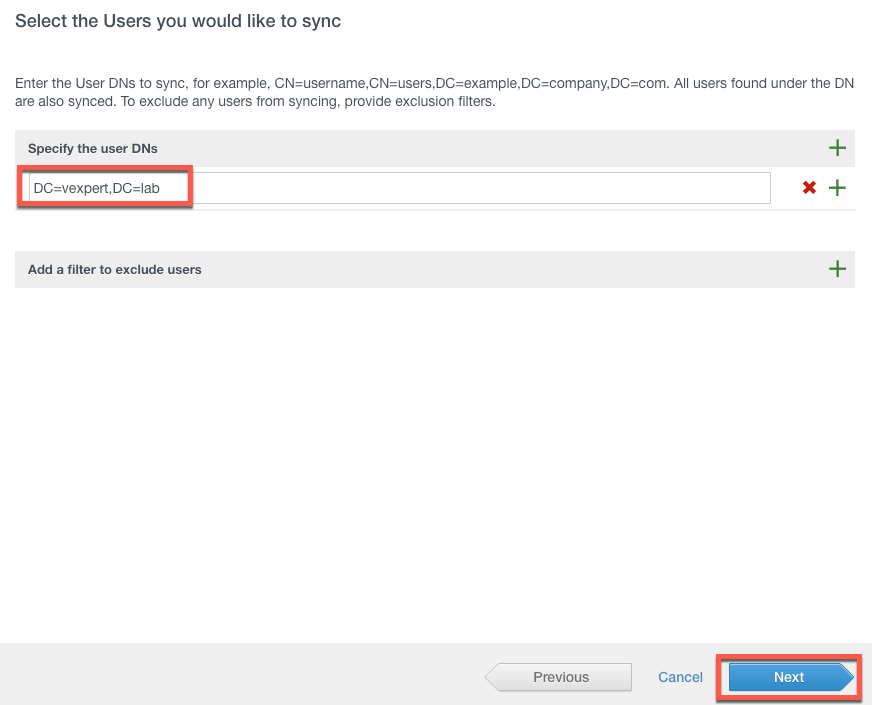

Spécifiez le DN qui contient vos utilisateurs et que vIDM synchronisera. Cliquez sur Next.

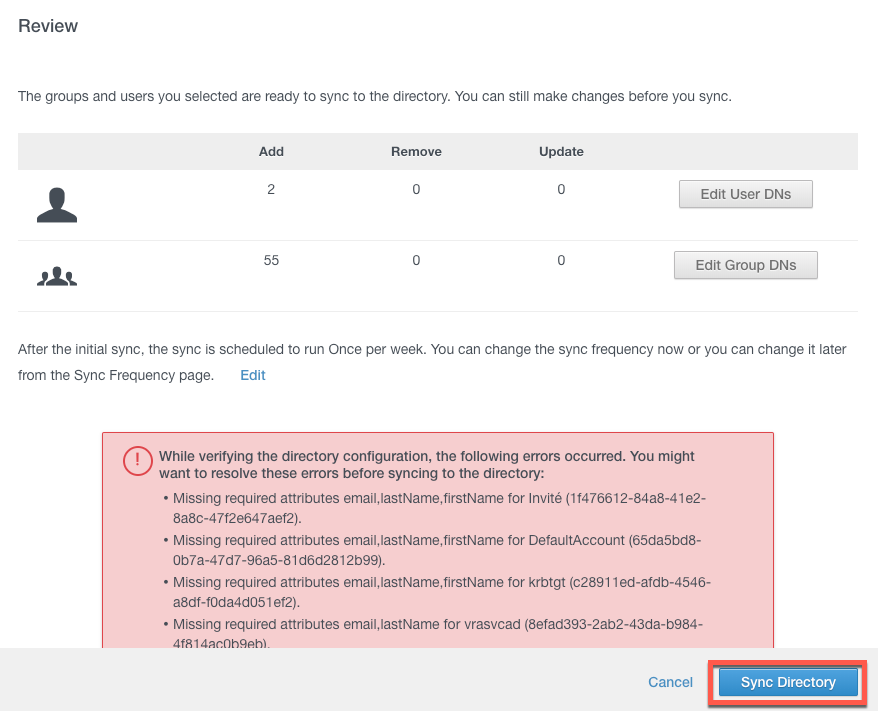

L’assistant affiche un récapitulatif des groupes/utilisateurs trouvés. Le message d’information en rouge indique que les utilisateurs mentionnés ne disposent pas des champs nécessaires par vIDM. Vous pouvez cliquer sur Sync Directory.

Le domaine a bien été ajouté et synchronisé avec vIDM.

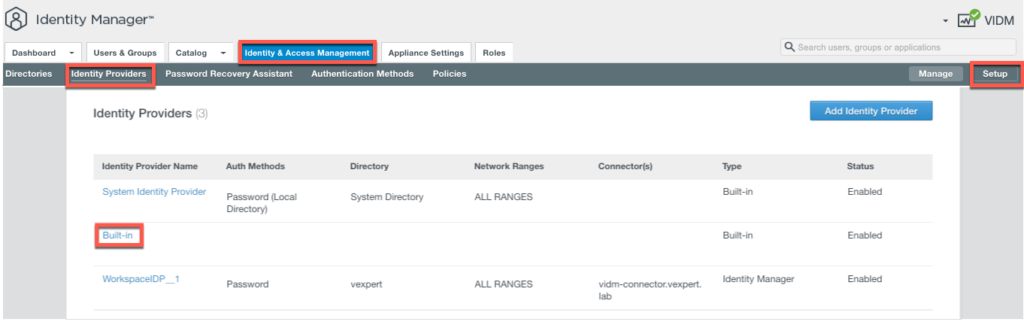

3.3 Lier le connecteur vIDM avec le provider intégré

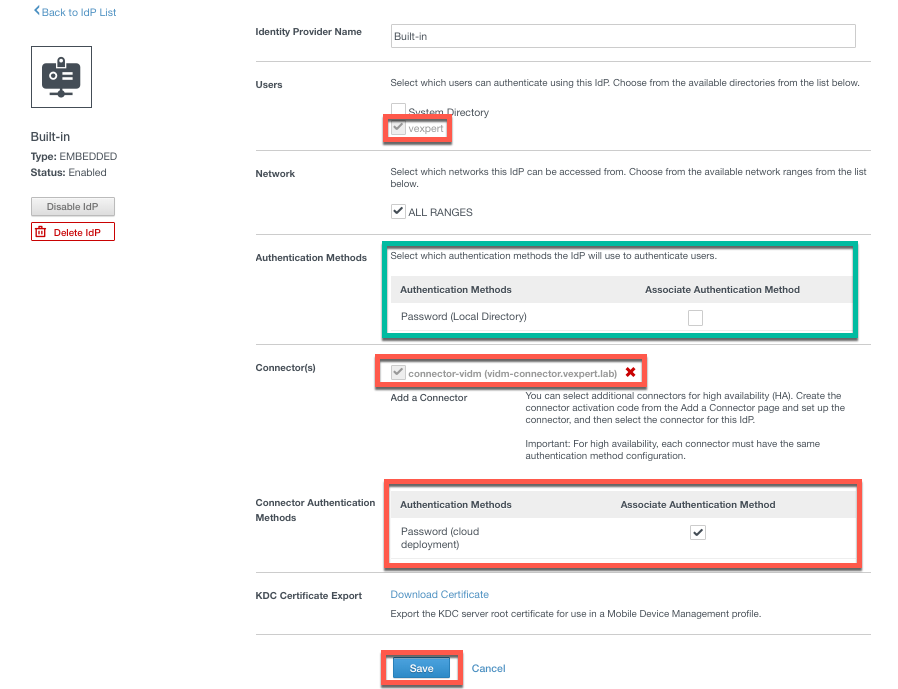

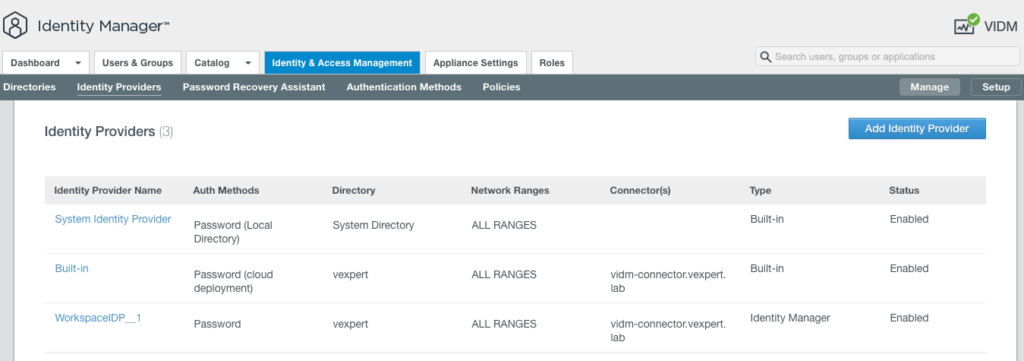

Jusqu’ici nous avons configuré le domaine pour qu’il puisse être utilisé par vIDM, mais nous devons finaliser la configuration pour que le domaine ajouté puisse être utilisé avec le provider intégré de vIDM et ainsi éviter une redirection des utilisateurs (au moment où ils sélectionnent le domaine au niveau de l’écran de connexion) vers le connecteur qui lui se trouve dans le réseau de management. L’appliance vIDM prendra donc le relais des requêtes et les transmettra directement au connecteur en interne. Pour cela, allez dans Identity & Access Management > Setup > Identity Providers > Built-in

Configurer le provider comme dans l’image ci-dessous. N’oubliez pas de décocher Password (Local Directory). Cliquez sue SAVE

Le provider intégré est maintenant configuré.

3.4 Configuration des policy

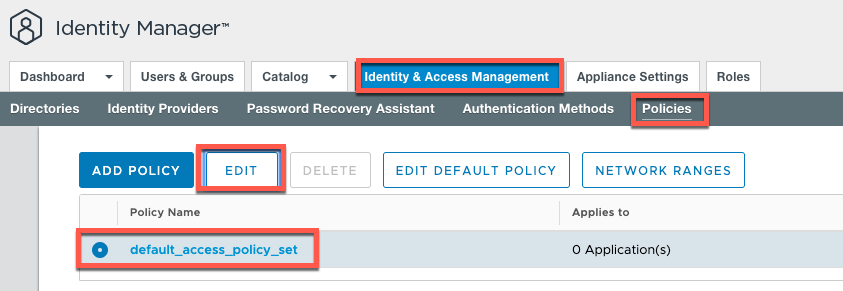

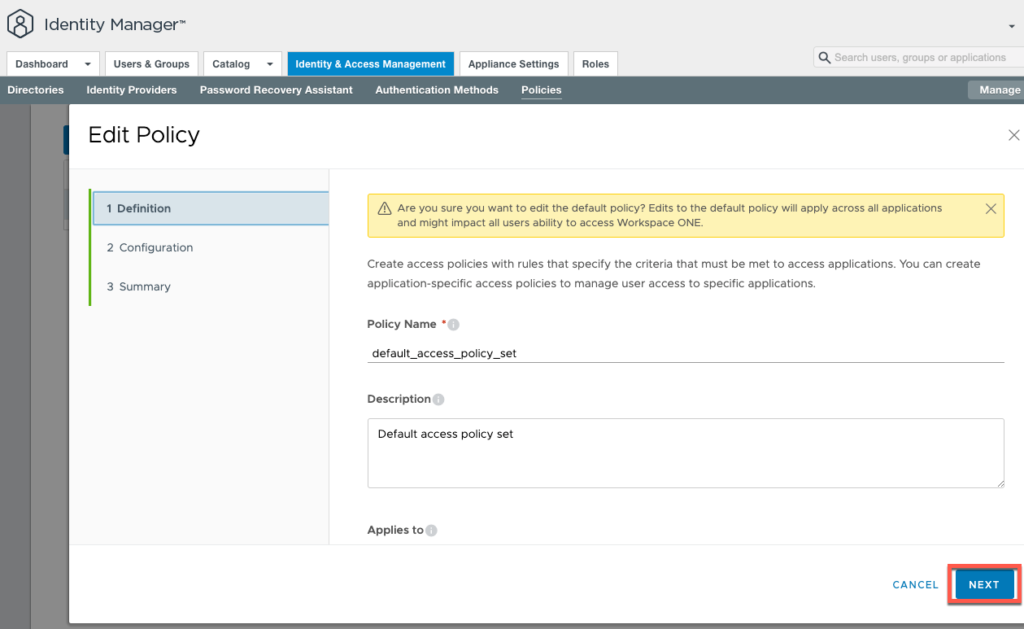

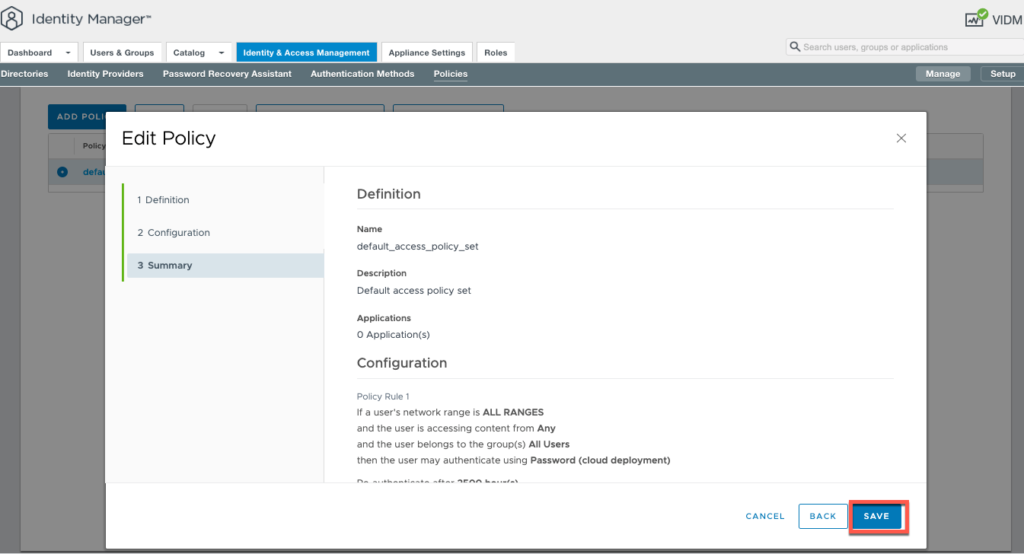

Pour pouvoir utiliser le domaine Active Directory depuis n’importe quel équipement, il est nécessaire de modifier la politique d’accès par défaut. Pour cela, allez dans Identity & Access Management > Policies > default_access_policy_set > Edit

Cliquez sur NEXT.

Cliquez sur NEXT.

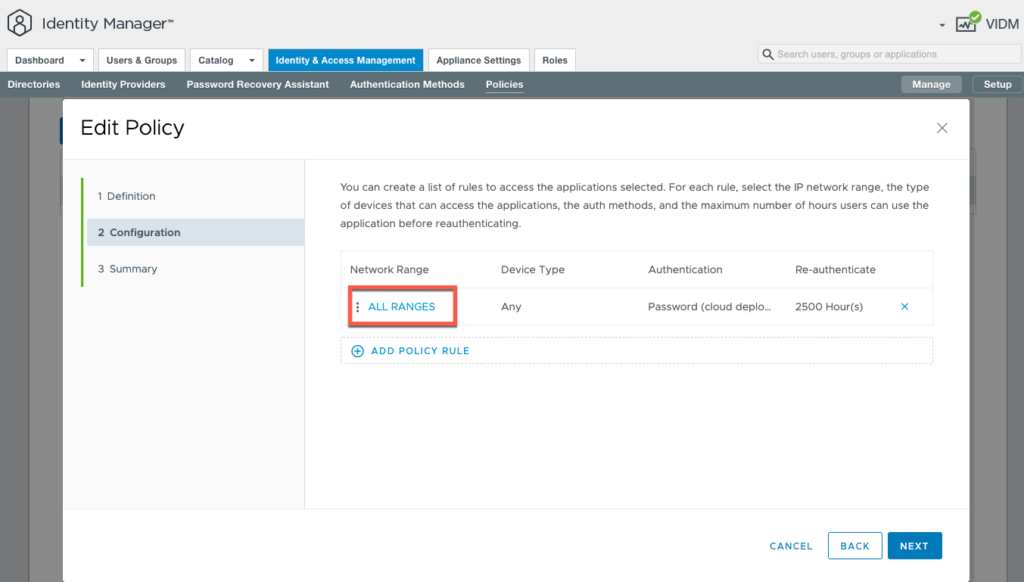

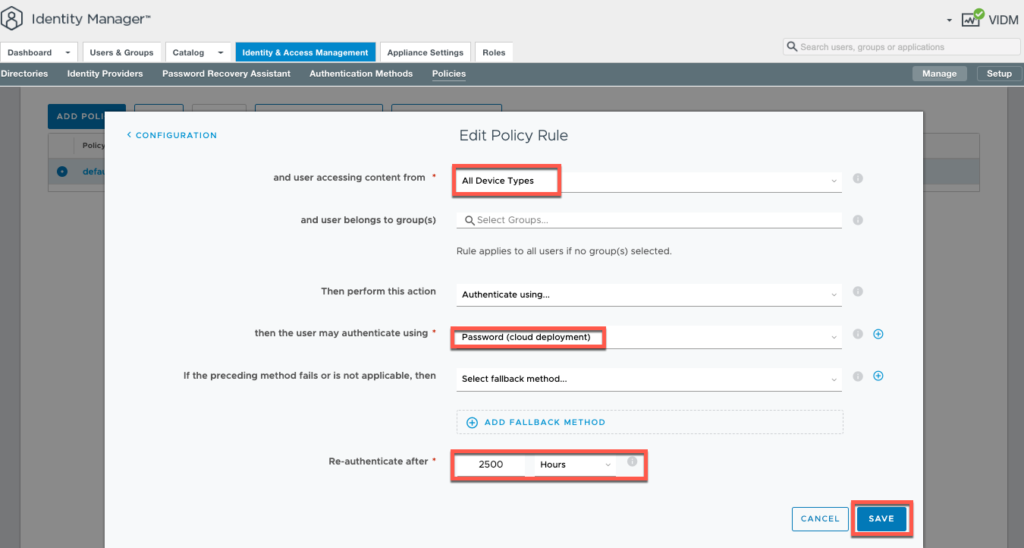

Supprimez les règles existantes, puis configurez une nouvelle règle comme dans la capture ci-dessous 1/2.

Supprimez les règles existantes, puis configurez une nouvelle règle comme dans la capture ci-dessous 2/2. Cliquez sur SAVE.

Cliquez sur SAVE pour fermer l’éditeur de la politique.

Cliquez sur SAVE pour fermer l’éditeur de la politique.

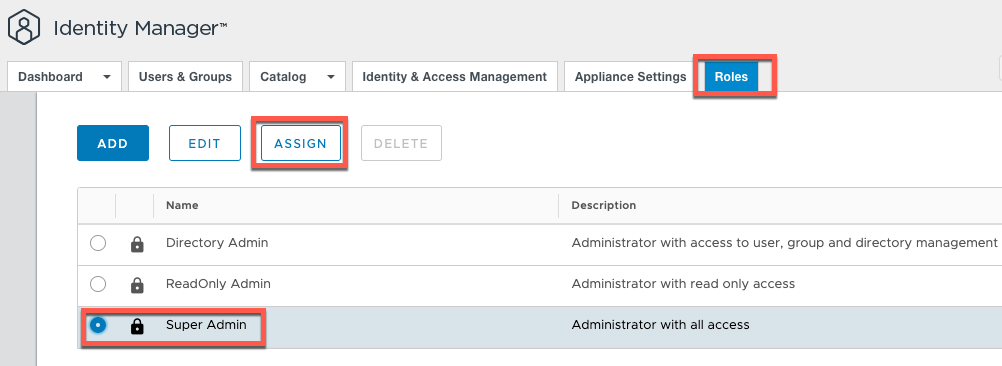

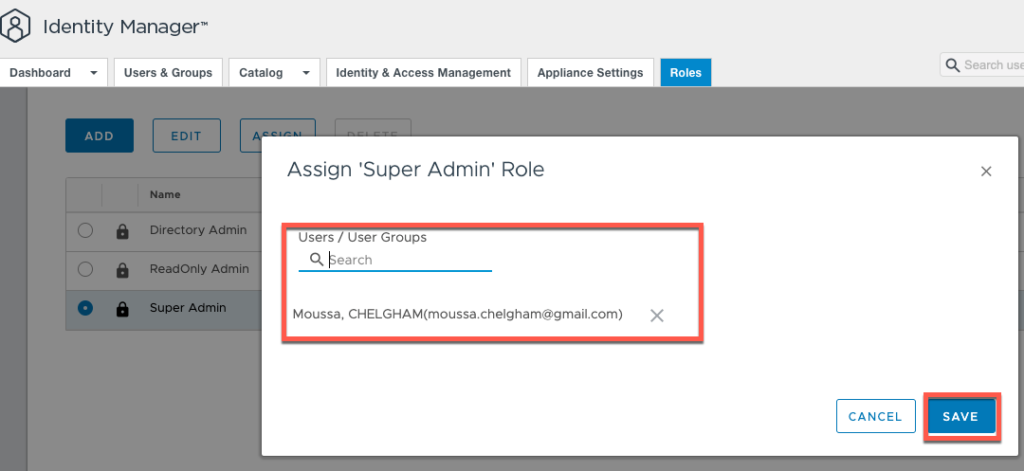

3.2 Configurer l’administrateur vIDM

Maintenant que vIDM est configuré avec un domaine Active Directory, nous allons renseignez l’utilisateur Super Admin depuis l’annuaire pour ne plus utiliser le compte admin local de l’appliance. Pour cela, allez dans Roles > Super Admin > ASSIGN.

Choisissez votre utilisateur Super Admin, cliquez ensuite sur SAVE.

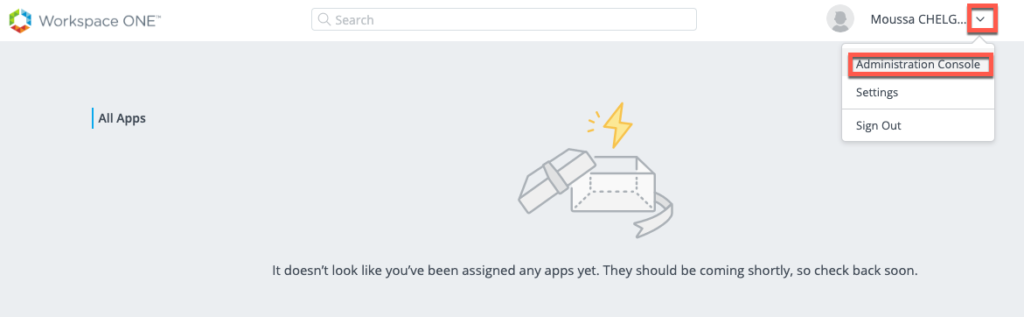

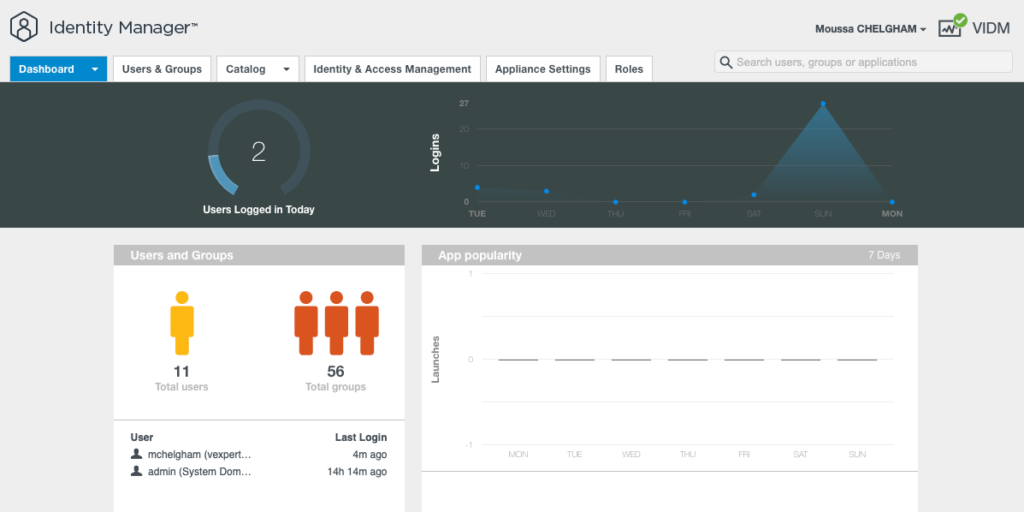

Maintenant déconnectez-vous du compte de l’utilisateur admin

Maintenant déconnectez-vous du compte de l’utilisateur admin

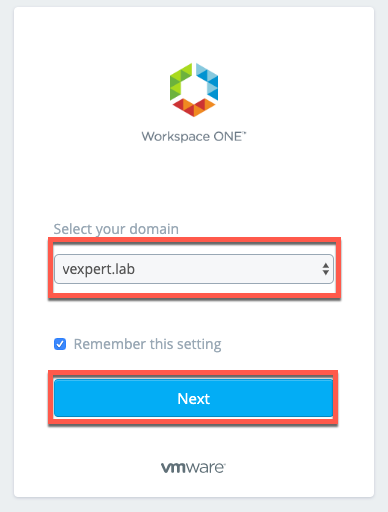

Test

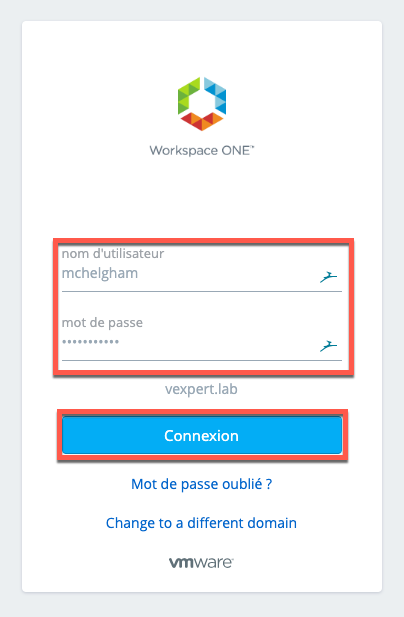

C’est le moment de tester tout ça 🙂Choix du domaine vexpert.lab

Renseignement des informations d’authentifications.

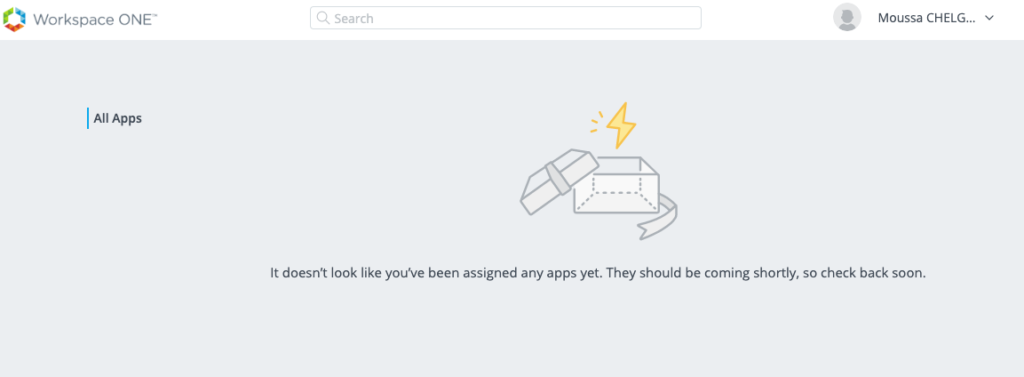

Affichage du portail d’applications

Possibilité pour l’utilisateur Super Admin d’aller sur la console d’administration

Affichage du Dashboard de la console d’administration

Voilà, vous venez d’installer VMware Identity Manager ainsi qu’un connecteur qui gère l’authentification des utilisateurs qui se trouvent dans votre domaine.

Dans le prochain article, nous utiliserons ce même connecteur pour nous connecter à un environnement horizon View, et ainsi offrir à un utilisateur l’accès à son bureau virtuel ainsi qu’aux applications RDSH directement depuis le portail Workspace ONE.